Rootkits: como ameaças avançadas colocam operações em risco?

Um formato de mídia compacto, utilizado para armazenar e reproduzir dados digitais, como áudio, vídeo, software e outros tipos de informações. Se você arqueou a sobrancelha ao ler essa definição, provavelmente você é bem mais jovem do que eu, ou talvez não tenha interesse em tecnologias nostálgicas.

Agora, se você já sabe que essa definição refere-se ao CD, ou "Compact Disc" em inglês, talvez o espelho já denuncie sua idade. Apesar da impopularidade dos nossos dias, os CDs já protagonizaram um dos episódios mais polêmicos de segurança cibernética.

Em 2005, a Sony BMG, uma divisão da Sony Corporation, lançou CDs de músicas que continham sistemas de proteção contra cópias, destinados a prevenir a pirataria, utilizando um método um tanto curioso.

Um rootkit oculto era instalado automaticamente nos computadores dos usuários, quando eles inseriam os CDs em seus sistemas. Esse rootkit tinha a intenção de monitorar o uso e controlar a reprodução de música.

Mas, o que é um rootkit? Como funciona? Qual o problema dessa estratégia? Como os rootkits podem ser utilizados para ameaçar a privacidade e as operações de uma empresa?

Vou apresentar essas respostas e contar tudo sobre os rootkits neste artigo. Continue lendo para descobrir.

O que são os rootkits?

O episódio dos rootkits nos CDs da Sony foi polêmico, porque eles apresentavam falhas de segurança significativas, permitindo a exploração dos mesmos por outros malwares, para se infiltrar nos sistemas dos usuários sem consentimento.

E isso era possível pelo método de funcionamento do rootkits, que é um tipo de software altamente sofisticado, que fornece ao criador (que pode ou não ser um invasor) um backdoor nos sistemas.

O conceito etimológico do termo apresenta uma explicação ainda mais precisa da ameaça, já que em sistemas UNIX ‘root’ indica um administrador com privilégios totais, enquanto ‘kit’ aponta para um conjunto de ferramentas.

Como os rootkits funcionam?

Os rootkits podem ser utilizados para fins não maliciosos, como no exemplo da estratégia dos CDs da Sony, ou pelo suporte da equipe de TI de uma empresa, para uma ação específica. Mas, em sua grande maioria, são usados pelo cibercrime.

Eles atuam combinando estratégias para executar os ataques e objetivos finais. Uma forma muito popular é através do phishing, ou outras técnicas que utilizam engenharia social, onde a vítima baixa e instala o malware, concedendo um controle quase total do sistema operacional.

Outro método dos rootkits é a exploração de uma vulnerabilidade, uma falha não corrigida, que possibilita a instalação e entrada forçada dos rootkits em um sistema. Uma vez instalados, eles podem permanecer por anos sem serem detectados, pois possuem códigos desafiadores e uma capacidade de bloquear e desativar softwares antivírus e antimalwares.

Quais são os modos de operação dos rootkits?

A singularidade dos rootkits compõe a dificuldade de detecção dos mesmos, como já citei aqui. Isso ocorre porque eles são criados e distribuídos para esconder algo, seja um programa malicioso ou outra atividade.

Contudo, nem todos os rootkits funcionam da mesma forma, e conhecer os modos de operação ajuda no processo de detecção e mitigação dessa ameaça. Conheça a seguir os três modos mais populares de rootkits.

Kernel Rootkits

Bem popular e muito complexo, os kernel rootkits podem alterar a maneira como um sistema operacional funciona, adicionando o seu próprio código ao sistema, excluindo e substituindo os códigos originais.

Esse modo de operação pode aumentar o grau de dificuldade de detecção, caso consiga elevar seus privilégios de acessos.

Rootkits de Hardware/Firmware

Esses rootkits podem ter alguns usos legítimos, e se escondem no hardware e firmware do sistema, podendo ser utilizados em programas antifurto. Eles são executados durante o processo de inicialização e podem persistir durante a reinstalação do sistema operacional.

Bootloader Rootkits

O terceiro modo de operação dos rootkits inicializa simultaneamente com o sistema operacional e têm como alvo o Master Boot Record (MBR), que é o primeiro código executado ao inicializar um computador, ou o Volume Boot Record (VBR), que contém o código necessário para começar o processo de inicialização ou código para carregar um sistema operacional ou aplicativo.

Tal tática faz com que o rootkit não apareça na exibição padrão do sistema de arquivos, dificultando a detecção do malware.

Apesar da complexidade e dificuldade na detecção, muitos dos modos de operação usados em rootkits modernos são os mesmos utilizados em vírus na década de 1980 — como a modificação de tabelas de sistema chave, memória e lógica de programa.

Vamos voltar um pouco na história e descobrir.

Histórico e evolução dos rootkits

As primeiras pegadas dos rootkits estão datadas em 1990, visando inicialmente os sistemas Linux, seguindo como um fenômeno Unix/Linux até o fim dessa década. Até que o primeiro rootkit conhecido do Windows, o NTrootkit, foi descoberto.

Ele surgiu de um teste desenvolvido pelo pesquisador de segurança Greg Hoglund, que buscava entender o que os rootkits poderiam fazer em sistemas Windows.

Greg foi um dos primeiros a criar uma ferramenta projetada para ocultar dados no sistema, combinando várias técnicas para contornar os recursos de proteção do sistema no Windows.

Após a descoberta de Hoglund, outras ferramentas para ocultar objetos no sistema operacional começaram a aparecer, e os rumos e intenções também foram mudando. Os anos 2000 a 2004 marcaram a primeira leva de rootkits, aqueles que podem funcionar tanto no nível do usuário quanto no nível kernel.

Ao longo dos anos, os rootkits foram evoluindo e sendo incorporados a programas maliciosos, como: trojans e rootkits personalizados para ataques direcionados. Essas modificações transformaram os rootkits em ameaças comuns, mas desafiadoras.

Mas como um estudo se transforma em uma ameaça e um problema real para a segurança? A resposta está nas intenções de quem utiliza o software, sendo este o nosso próximo ponto de análise.

Motivações dos Atacantes

Estudos de segurança e combate a pirataria passam longe das motivações dos invasores que utilizam o rootkit como uma estratégia de ataque contra um sistema. Os cibercriminosos que operam esses malwares possuem diversas motivações, onde as mais comuns são:

- Furtividade e persistência: os rootkits podem ser utilizados para abrir caminho para outros tipos de malwares, de forma oculta e persistente nos sistemas.

- Controle total: ter o controle total de um sistema operacional de uma empresa é uma das motivações principais no uso dos rootkits, pois os invasores desejam manipular arquivos e processos, além de roubar informações sensíveis.

- Ataques à infraestrutura crítica: os rootkits podem ser utilizados para atacar infraestruturas críticas, como sistemas de energia, água, saúde e serviços financeiros. Isso ocorre pela dificuldade de detecção e mitigação desses malwares.

- Conflitos políticos e espionagem: devido à eficiência dos rootkits, não é espantoso perceber que essa ameaça é utilizada por governos e grupos políticos, que podem recorrer à ferramenta para espionagem estatal, vigilância ou interferência nas atividades.

Leia na íntegra o caso Stuxnet, que exemplifica bem esse uso.

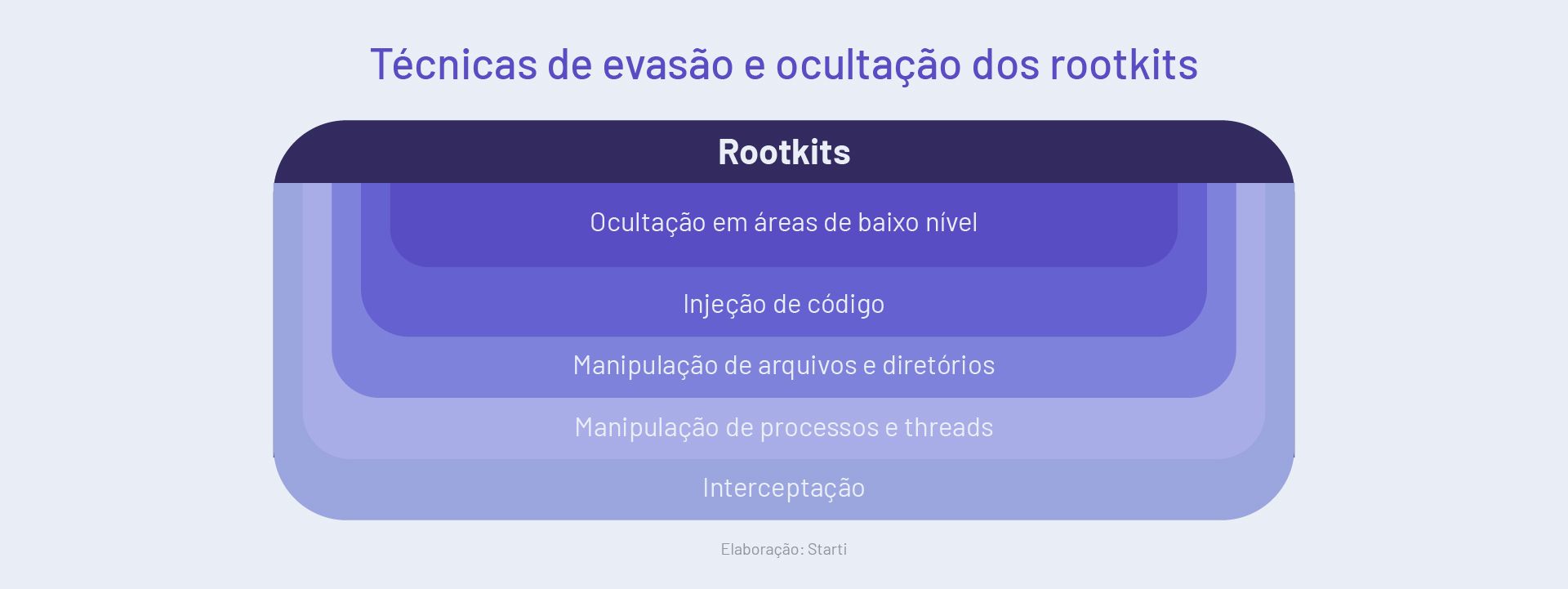

Quais são as técnicas de evasão e ocultação dos rootkits?

Operar de forma furtiva, essa é uma das razões que dificulta a detecção e mitigação dos rootkits. A razão para isso é que eles permitem que os autores obtenham acesso e mascarem sua presença em um sistema.

Conheça algumas técnicas aplicadas para a ocultação:

Interceptação: interceptação de chamadas do sistema e mascarar o código malicioso, exibindo dados falsos no disco ou no conteúdo de memória.

Manipulação de processos e threads: outra tática dos rootkits é a ocultação de processos e threads para não serem visíveis nas listas de tarefas.

Manipulação de arquivos e diretórios: a ocultação de arquivos e diretórios relacionados às suas atividades maliciosas também podem ser utilizadas para evitar a detecção de rootkits. Isso pode ser feito alterando-se suas propriedades, atributos e ocultando-os no sistema.

Injeção de código: a injeção de códigos maliciosos em processos legítimos em execução também é uma tática aplicada para camuflar a presença dos rootkits.

Ocultação em áreas de baixo nível: a ocultação se esconder em áreas de baixo nível, como o Registro Mestre de Inicialização (MBR) ou o firmware, onde é mais difícil para os programas de segurança os detectarem, também é uma tática adotada pelos invasores que utilizam os rootkits.

Além de serem difíceis de detectar, os rootkits compõem um arsenal de armas e táticas do cibercrime contra empresas e organizações. Pensar nos impactos e consequências de episódios, onde os mesmos foram usados, nos ajuda a entender os impactos causados nas empresas.

Impactos de ataques com rootkits nas operações

Observando todas essas características e táticas dos rootkits, nos ajuda a entender que os impactos dessas ameaças nas operações de sistemas e redes podem ser bem significativos, dentre os quais podemos destacar:

- Violação da privacidade: esses malwares podem ser utilizados para espionar e coletar informações confidenciais, como senhas, credenciais, informações financeiras, etc.

- Interrupção nas operações: além de espionar, os rootkits também podem deixar sistemas indisponíveis, afetando a produtividade, a continuidade dos negócios e, claro, a satisfação dos clientes.

- Manipulação de dados: os rootkits podem modificar ou corromper dados armazenados, ou em trânsito, levando a decisões errôneas e consequências prejudiciais para a empresa.

- Prejuízos financeiros: Os impactos financeiros podem incluir perdas causadas por interrupções, custos de recuperação, multas regulatórias, processos judiciais e reparo de danos.

- Danos à reputação: os danos à reputação são uma somatória dos impactos causados pelos ataques bem-sucedidos com rootkits, prejudicando a reputação da organização, resultando em perda de confiança dos clientes, parceiros e stakeholders.

Diante de tantas estratégias de camuflagem, ocultação e impactos negativos, a pergunta que fica é: como detectar e se proteger dessa ameaça? É a última seção do nosso artigo.

Rootkits: como detectar e mitigar essas ameaças?

As estratégias de detecção e remoção dos rootkits podem alternar de sistema para sistema, mas existem passos semelhantes. A seguir, apresento alguns passos que podem nortear a tática contra essa ameaça.

Passo 1: Verifique os sinais da presença de um rootkit

- O sistema pode fornecer pistas da presença de um rootkit, funcionando de forma suspeita, com lentidão, abertura de janelas ou execução de comandos de forma independente.

- Alterações inesperadas nas configurações, ou um programa adicional em execução, durante a inicialização de um dispositivo, também podem ser indicativos da presença do malware.

- A lentidão das páginas da web, ou ações suspeitas na rede, também pode denunciar o uso do rootkits em seu computador, já que um invasor pode usar um rootkit para transmitir ou receber uma quantidade significativa de dados em sua máquina.

Passo 2: Defina a localização do rootkit

- Caso um rootkit esteja realmente presente em seu computador, será necessário localizá-lo. Para isso você pode executar o escaneamento de assinaturas, uma verificação em uma lista de impressões digitais conhecidas de rootkit, verificando se há algum pop-up.

- Quando um computador Windows começa a travar, ele cria um despejo de memória, que pode ser analisado por um especialista para determinar a causa da falha, e se foi gerada por um rootkit.

- Examine todas as entradas ou pontos de acesso, para obter indicações de atividades invocadas durante a consulta, e acompanhe todas as operações de bibliotecas de vínculo dinâmico (DLLs).

Passo 3: Execute o software de remoção de rootkit

Utilizar as estratégias de segurança básicas de um software de segurança integrado não ajudará, pois os rootkits conseguem burlá-las facilmente. O ideal é utilizar um software de segurança total, com recursos baseados em IA, capaz de detectar e eliminar rootkits e outras ameaças.

Passo 4: Execute uma varredura de inicialização

A varredura de inicialização ajuda a capturar os rootkits antes que possam agir por varreduras de inicialização, durante a sequência de inicialização do seu computador. Essa etapa pode detectar um rootkit quando ele ainda está inativo e ainda não se escondeu em seu computador.

Passo 5: Limpe o seu dispositivo e reinstale o sistema operacional

Caso as etapas apresentadas acima não funcionem, considere fazer um backup e formatar o dispositivo e reinstalar o software do sistema do zero. Essa é a única opção quando um rootkit está sendo executado no nível de inicialização, firmware ou hipervisor. Para isso, limpe o disco C, mas antes salve os seus dados.

Passo 6: Trabalhe a prevenção de ameaças nas máquinas e na rede

A melhor maneira de lidar com rootkits e outras ciberameaças continua sendo a prevenção. Para isso, algumas atitudes e medidas de cuidado podem ser adotadas:

- Evite arquivos suspeitos, como anexos, links para download a todo custo;

- Não instale aplicativos e softwares suspeitos em seus computadores;

- Mantenha as atualizações do sistema sempre em dia, para evitar exploração de vulnerabilidades.

Em ambientes empresariais, além da segurança de endpoints, é necessário fortalecer o perímetro da rede. Afinal, quando uma rede está vulnerável, os sistemas e operações da empresa também estão.

Para isso, você pode contar com o Starti Security, uma poderosa ferramenta para proteger a rede da sua empresa contra ameaças, e garantir a integridade dos dados e da sua infraestrutura. Descubra tudo isso e muito mais, clicando no banner abaixo para assistir o overview completo da ferramenta:

O tempo passou e a tecnologia atualmente nos possibilitou ter uma biblioteca de músicas, filmes e séries na palma das nossas mãos. Entretanto, a pirataria, os rootkits e o cibercrime continuam sendo ameaças reais para usuários e empresas.

A boa notícia é que a cibersegurança acompanha esse movimento de evolução, buscando sempre os melhores caminhos, estratégias e ferramentas para manter empresas e operações seguras.

E você pode acompanhar essa evolução e as novidades desse universo, com acessibilidade e dinâmica, seguindo os nossos canais: