Escalonamento de privilégios: pequenas vulnerabilidades, grandes estragos!

Você já se perguntou o que um simples acesso inicial pode gerar?

Em 2005, um acesso inicial, ligado a um plano idealizado por três meses, possibilitou um dos maiores assaltos já registrados em nosso país: o assalto ao Banco Central de Fortaleza.

Quem diria que criminosos conseguiriam arrancar 164 milhões de reais em espécie, de uma agência bancária, e só serem descobertos 48 horas depois? Pois é! Acessos iniciais podem ser bem mais perigosos do que parecem.

Especialmente, quando falamos de sistemas e dados corporativos, os acessos iniciais podem ser utilizados para uma prática bem audaciosa do cibercrime: o escalonamento de privilégios.

Neste artigo, você descobrirá tudo sobre escalonamento de privilégios, e vai entender como pequenas brechas podem causar grandes estragos.

O que é escalonamento de privilégios?

O escalonamento de privilégios é um tipo de ciberataque, desenvolvido para obter acesso privilegiado aos recursos de um sistema em perímetro de segurança.

Basicamente, o invasor consegue um acesso inicial, ou seja, uma porta que possibilita burlar as políticas de autorização e conceder sucesso em sua jornada por privilégios no sistema operacional.

Como funciona o escalonamento de privilégios?

A tática aplicada no escalonamento ocorre através da exploração de uma vulnerabilidade de configuração em aplicativo ou sistema, para alcançar o controle administrativo do alvo em questão.

Uma vulnerabilidade é uma brecha, podendo ser um bug em um software, controles de acessos incorretos, ou uma falha humana, como o descuido simples de um usuário que possibilite um acesso inicial.

No assalto ao Banco Central, os criminosos contaram com uma falha interna, através de um funcionário, que passou informações sobre o funcionamento do local e as plantas do edifício. Com as informações e o plano em mãos, os criminosos executaram o escalonamento para a chegada até o cofre, sendo, este, o objetivo final da operação.

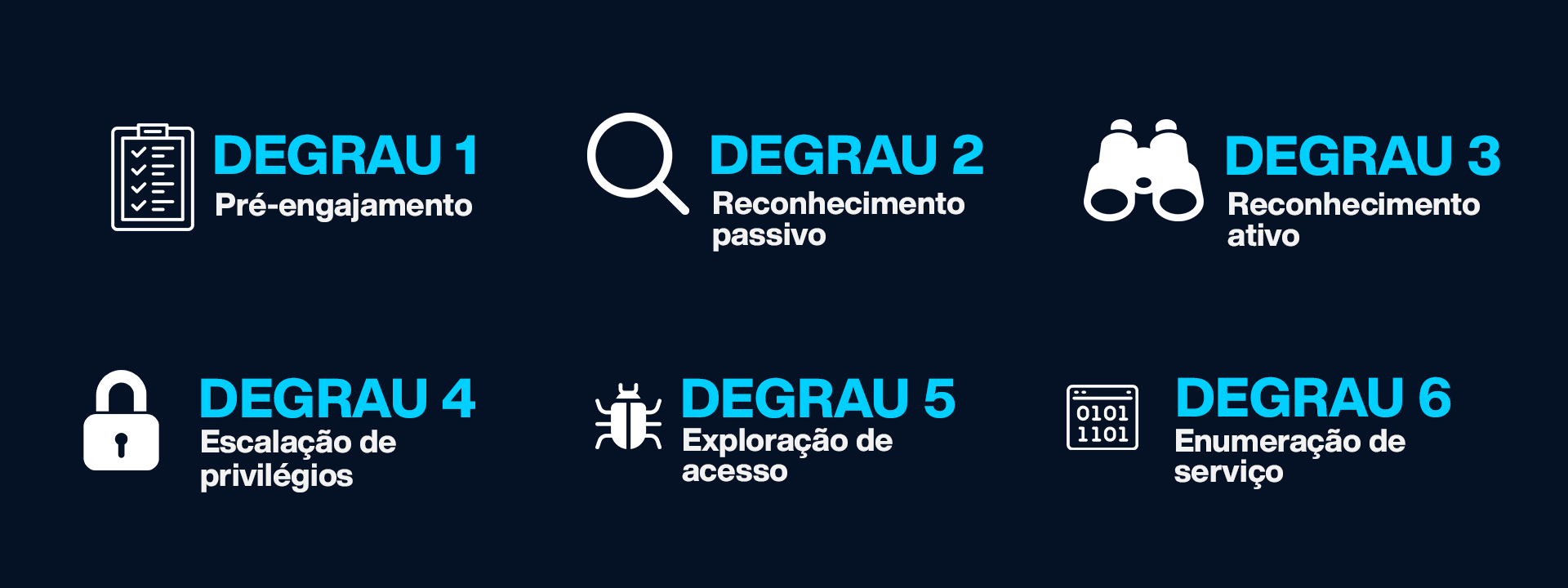

Da mesma forma, o ataque de escalonamento de privilégios segue algumas etapas e técnicas para alcançar seus objetivos.

Pense em um cenário empresarial: cada usuário possui uma conta ligada a um sistema, com privilégios e restrições, podendo variar entre três realidades.

- Usuários padrão, que não possuem acessos a dados sigilosos da empresa

- Usuários padrão que possuem acessos excessivos, mas nem fazem ideia

- Contas de usuários com baixo níveis de acessos

Em todos os casos, um invasor pode explorar as contas para executar um acesso inicial, começando assim, o escalonamento de privilégios. Mas, essa é só a ponta do iceberg, entre as diversas táticas utilizadas no ataque de escalonamento de privilégios.

As principais táticas do escalonamento de privilégios

No caso da exploração de contas ligadas ao sistema, o cibercriminoso pode utilizar uma conta com níveis baixos de acesso e ir aumentando os privilégios, normalmente, de forma sigilosa, para não ser detectado, ao mesmo tempo que busca maneiras de aprofundar as permissões de acesso ao sistema.

Após fazer isso, o invasor pode:

- Desativar todos os recursos de segurança do sistema

- Extrair credenciais de acesso e outros detalhes confidenciais

- Criar pacotes de rede robustos e executar explorações para ataques subsequentes

Tais movimentações são classificadas como escalonamento horizontal e escalonamento vertical.

Escalonamento horizontal & Vertical

No escalonamento horizontal, como já citado, o invasor assume o controle de uma conta ligada ao sistema para atravessar sistematicamente a rede, expandindo seus privilégios através de uma movimentação lateral entre aplicativos e dispositivos.

O escalonamento vertical utiliza uma estratégia inicial semelhante, explorando uma conta comprometida pelo cibercriminoso, mas mira em contas maiores, com privilégios de administrador ou acesso root, como um colaborador do suporte de TI ou um administrador do sistema.

Apesar das sutis diferenças, um invasor pode tranquilamente mesclar essas estratégias de escalonamento para obter os privilégios desejados. Afinal, assim como no plano do assalto ao Banco Central, um escalonamento pode conter diversas etapas e estratégias, como utilização de brute force, malwares e muitos outros vetores de ataques.

Brute force & malwares: vetores de ataques dos escalonamentos

O ataque de força bruta, onde o invasor força o acesso a um sistema, servidor ou aplicação, é um dos muitos vetores de ataques utilizados para o escalonamento de privilégios.

Apesar de não ser um malware, o brute force pode gerar aquilo que o invasor precisa: as senhas para acessar uma conta de um usuário da empresa.

As diferentes ferramentas utilizadas nos ataques brute force podem facilitar, e muito, o processo de invasão de uma conta, para o escalonamento de privilégios. Desde combinações de palavras comuns, até a exploração de um algoritmo, usado pelo hash de senhas para conversão de senhas originais.

Os ataques de força bruta encaixam-se na exploração de credenciais, um dos vetores de ataques, frequentemente, utilizados para execução de escalonamento de privilégios.

Os malwares são outros vetores de ataques utilizados para os escalonamentos. E o maior desafio, quando falamos dos malwares para tal exploração, é a quantidade de softwares maliciosos que podem ser aplicados para isso.

Nesse self-service do cibercrime, é possível encontrar trojans, worms, spywares, adwares e ransomwares, para obter acesso a um ambiente e executar o escalonamento de privilégios.

Semelhante aos assaltantes do Banco Central, os invasores digitais encontram uma vulnerabilidade e implantam o malware, executando o software malicioso como um processo do sistema operacional, tendo as permissões da conta do usuário, da qual foi executado.

Cada malware é utilizado de uma maneira específica, explorando caminhos diferentes, mas, com o mesmo fim: conceder privilégios para que o cibercriminoso execute o controle no sistema, sem ser detectado.

Além da exploração de credenciais e malwares, existem outros vetores de ataques utilizados no escalonamento de privilégios:

- Vulnerabilidades e explorações: falhas e bugs no projeto, implementação e configurações dos sistemas, incluindo protocolos de comunicação, aplicações da web, sistemas em nuvem e infraestrutura da rede. Qualquer vulnerabilidade que permita que um invasor altere os privilégios, deve ser tratada com alta gravidade.

- Configurações incorretas: são muito exploradas para execução de escalonamento de privilégios. Falhas em configurações de segurança, como autenticação em sistemas sensíveis, erros de configurações no firewall, ou portas abertas, tudo isso possibilita ataques de escalonamento.

- Engenharia Social: não podemos esquecer do elemento humano, um dos principais vetores de diversos ataques. No escalonamento de privilégios, o invasor utiliza a engenharia social para contornar os controles de segurança, através da exploração da fraqueza humana.

- Estratégias como phishings, pharming, vishing, scareware e watering hole são utilizadas para enganar usuários, obtendo acessos iniciais e possibilitando escalonamento de privilégios.

Os vetores e caminhos de acessos iniciais para o escalonamento de privilégios são diversos, e, muitas vezes, ocorrem por negligência a pequenas brechas, políticas básicas de segurança e medidas de prevenção.

Como detectar e combater um ataque em andamento?

A base para a detecção de um ataque de escalonamento de privilégios está no reconhecimento de padrões, na busca de valores discrepantes e na identificação de eventos anormais.

Ou seja: uma análise muito difícil e imprevisível. Até porque, após conseguir credenciais de qualquer tipo, o sistema considera o usuário como legítimo, dificultando muito sua detecção.

Os criminosos mais ardilosos costumam gastar bastante tempo no desenvolvimento de suas estratégias. No assalto ao Banco Central, os meliantes levaram três meses planejando o crime, e vários dias cavando o túnel para conseguirem chegar ao cofre da agência.

O mesmo se aplica ao escalonamento de privilégios; um invasor pode levar dias, ou até meses, entre o momento inicial do roubo da credencial, até a execução do seu objetivo final. Isso possibilita uma coleta de informações valiosas e aumento dos privilégios.

E o pior de tudo? Após alcançar seus objetivos, os invasores cobrem seus rastros, excluindo logins e mascarando IPs.

Então, é impossível mitigar essa ameaça?

Não, mas a resposta está na prevenção, já que ele pode ser um passo em quase todo ataque cibernético. Vejamos agora alguns caminhos para evitar essa movimentação sorrateira em seus sistemas.

Escalonamento de privilégios: da prevenção a mitigação

A prevenção é sempre o melhor caminho para lidar com ciberameaças. E, no caso do escalonamento de privilégios, essa medida pode ser uma das poucas alternativas para lidar com a ameaça, pois, como vimos aqui, a detecção desse ciberataque é uma tarefa quase impossível.

Por ser uma ameaça que explora diversas vulnerabilidades, os caminhos para combater suas ações também precisam ser abrangentes. Isso significa adotar medidas amplas, que englobam todos os riscos e mitiguem o maior número possível de vulnerabilidades na empresa.

Alguns exemplos práticos de medidas para mitigação:

Comece pelo básico, estabelecendo uma boa higiene individual de TI:

- Crie senhas fortes e proteja-as contra roubo

- Proteja seus acessos à rede Wi-Fi

- Fique em alerta com sua caixa de e-mail, desde domínios até links suspeitos

- Esteja em constante interação, e mantenha sua equipe em alerta sobre atividades suspeitas e violações acidentais.

Medidas individuais para fortalecer a higiene dos sistemas. Algumas soluções que podem ser adotadas:

- Gerenciamento ativo de senhas fortes e credenciais das contas ligadas à empresa

- Manuseio adequado dos cookies

- Busca proativa e contínua de vulnerabilidades e ameaças

- Adotar a prática do privilégio mínimo, separando o privilégio em vários componentes

- Autenticação para tudo: lembre-se do modelo Zero Trust, nenhum dispositivo é confiável até ser autenticado

- Criar backups offline, constantemente atualizados para prevenção de ransomwares

Essa checklist básica te assustou? Pois é! São medidas de segurança focadas na prevenção e mitigação de ameaças sérias, como o escalonamento de privilégios.

Contudo, como nem só de medidas e ações vivem as ações de segurança, terminaremos nossa sessão de combate a essa ameaça, apresentando as soluções que você pode adotar contra o escalonamento de privilégios.

Soluções contra o escalonamento: feche a porta antes da ameaça bater

A proteção contra o escalonamento de privilégios é semelhante ao processo de segurança da sua casa.

Você não dorme sem trancar as portas, não é mesmo?

Você teria coragem de deixar uma pequena fresta, uma abertura bem sutil em uma janela de frente a rua?

Com certeza você segue todas as ações possíveis para evitar uma invasão em sua casa. A mitigação dos riscos de roubos e violações, que possibilitam o escalonamento, também precisa de uma segurança em camadas.

Controles técnicos, criptografia e a implementação de um bom firewall. Todas são camadas de proteção contra invasões. E para garantir tais camadas, é necessário soluções robustas, que ofereçam os controles e medidas assertivas contras ciberameaças.

A Starti Security Platform - nossa plataforma de cibersegurança - foi desenvolvida exatamente com esse objetivo: ser a plataforma de segurança digital mais completa para pequenas e médias empresas.

Nela, você encontra módulos como:

- Firewall/VPN, que garante o controle dos acessos no perímetro da rede e de ambientes remotos com criptografia

- Guardian, para identificação e prevenção automática de ciberameaças

- AppFilter, que executa filtragem avançada de conteúdo por aplicações.

E muitas outras soluções para prevenção e mitigação de ameaças. Descubra como fechar de vez a porta de ameaças, evitando explorações de segurança, como o escalonamento de privilégios.

Clique no banner abaixo e conheça a Starti Security Plataform.

O assalto ao Banco Central rendeu aos envolvidos 164 milhões de reais. Já o cibercrime teve o custo global de US$ 4,24 milhões, só em 2021, segundo os dados da IBM.

O cibercrime faz vítimas todos os dias, explorando os mesmos elementos: acessos iniciais e pequenas brechas negligenciadas, por isso, a segurança e a prevenção são demandas urgentes.

Por essa razão, nossa missão é um Brasil com mais proteção cibernética. Acesse nossos canais e descubra como estamos estabelecendo essa missão: