Backup: garantindo a continuidade dos seus negócios!

O Backup é o termo inglês para cópia de segurança e, como a tradução indica, é uma cópia dos arquivos e dados feita em um dispositivo (seja um HD externo, ou em nuvem), para garantir a segurança e preservação das informações e dados.

Imagine um cenário em que: você chega na empresa para mais um dia de trabalho, liga o seu computador e percebe que todos os dados foram perdidos. Suas planilhas, arquivos, informações… tudo sumiu!

“Mas, como assim?”

Simplesmente, um malware infectou seu computador, corrompeu todos os arquivos e você perdeu tudo! Ou, pode ter sido um ataque ransomware, que se instalou em sua máquina, sequestrou os dados, impedindo o acesso aos arquivos e, além disso, pediu um resgate para liberá-los.

Como o resgate é sempre em criptomoedas e com valores altos, é pouco provável que consiga pagar e, ainda que pague, não há garantia de que irá recuperar seus dados.

O que fazer nessa situação?

Um plano de recuperação de desastre é fundamental para recomeçar e correr atrás do prejuízo. E o backup é uma das peças mais importantes nesse plano, pois, quando bem feito, pode garantir a continuidade e recuperação dos negócios.

Mas, como fazer? Quais os tipos de backups que existem? O que considerar quando escolher um?

Para responder essas perguntas e contar um pouco mais sobre backup, preparamos este artigo para você.

Contextualizando:

O que é o backup?

O backup tipifica-se, principalmente, como uma cópia de segurança de arquivos, com o intuito de preservá-los e garantir sua disponibilidade. Lembra do exemplo dado acima sobre um cenário de desastre, onde os dados foram perdidos?

Ele foi citado justamente para você entender a importância de possuir uma cópia atualizada das informações da empresa.

Bom, já começamos a compreender que o backup é uma peça importante da segurança da informação, mas como ele funciona?

Como fazer um backup que seja de fato eficiente?

Bom, vamos partir do princípio.

O backup é uma ferramenta com duas características principais: prevenção e socorro em cenário de desastre.

Ele não é só uma cópia realizada do disco rígido para outras mídias de armazenamento, mas faz parte de um plano de continuidade dos negócios, com base na avaliação de riscos.

Mas, o que seria esse plano? Fique conosco, que já vamos te contar.

Para compreendermos onde o backup entra como peça fundamental e, qual é a importância do plano de continuidade, precisamos, antes, compreender um pouco sobre os riscos e vulnerabilidades que uma empresa enfrenta, bem como o que precisa ser protegido.

No quadro abaixo veremos as informações que precisam ser protegidas em uma empresa, e as ameaças que podem afetá-las:

O quadro acima é apenas um exemplo, um panorama. Isto posto, vamos trabalhar com base em seus ativos e nas ameaças que envolvem cada grupo.

Exemplos de riscos e ameaças:

- Ameaças Tecnológicas

Os crimes cibernéticos, ou ataques cibernéticos, são ações de criminosos que se aproveitam das vulnerabilidades da rede e dos usuários para roubar dados de uma empresa ou de uma pessoa física. Essas ações podem envolver:

- Invasões de sistema;

- Disseminação de vírus;

- Roubo de dados pessoais;

- Falsidade ideológica;

- Acesso às informações confidenciais.

O cibercrime compreende também os crimes convencionais realizados por meio de dispositivos eletrônicos, ou que incluam a utilização de alguma ação digital como instrumento para a prática do crime.

- Ameaças Físicas

A segurança física da empresa é tão importante quanto a segurança tecnológica. As principais ameaças são:

- Sabotagem e vandalismo;

- Explosões;

- Roubos, furtos;

- Desmoronamento de construções;

- Materiais tóxicos;

- Interrupção de energia (bombas de pressão, ar-condicionado, elevadores);

- Interrupção de comunicação (links, voz, dados);

- Falhas em equipamentos;

Ameaças Humanas

Um dos pontos comumente explorados por atacantes é relação humana dentro do ambiente empresarial. Isso porque, através da falha humana muitos crimes cibernéticos são concluídos com sucesso:

Algumas das ameaças:

- Descuido;

- Falta de orientação e treinamentos de procedimentos;

- Fraude;

- Sabotagem.

O ponto do erro humano é comumente explorado pela prática da engenharia social, que é a capacidade de conseguir o acesso às informações confidenciais, ou à áreas importantes de uma empresa, através de técnicas de persuasão, trabalhando por meio de manipulação psicológica.

Temos um artigo inteirinho aqui no sobre engenharia social. Acesse e saiba como não ser alvo dessa armadilha:

Essas técnicas são muito utilizadas pelos crackers, sendo uma peça chave nos ataques, independente da sua proporção.

Agora que já entendemos um pouco sobre o que é o backup, vamos ver os tipos existentes e a diferença entre eles.

Tipos de Backup

Existem vários tipos ou níveis de backups. Listamos aqui os três mais importantes:

Backup Full (Completo)

O backup full é aquele onde há transferência de todos os arquivos para o novo diretório, seja ele mídias físicas (servidor ou HD externo) ou na nuvem. Ele serve de linha de base para todos os outros tipos de backups.

É importante ressaltar que o backup full não é apenas copiar todo o disco, mas sim, assegurar todas as informações.

Por ele criar uma reprodução completa de todas as informações em um mesmo local, exige um maior espaço de armazenamento para sua realização.

Backup Diferencial

Esse tipo de backup atualiza o último procedimento executado de forma completa, porém, cumulativa; nele, todos os dados diferentes são copiados toda vez que ele é realizado. Ele pode se tornar muito grande, ultrapassando o backup incremental.

Backup Incremental

O backup incremental é aquele que faz uma atualização referente ao último procedimento, verificando quais foram as alterações existentes e passando os arquivos editados e novos para a nova mídia de armazenamento. Ele é uma das formas de backup mais utilizadas, com o Full.

Os três níveis podem — e devem — ser utilizados de forma combinada, garantindo maior agilidade e eficiência nos processos, além de segurança para os dados da corporação.

E a nuvem?

A tecnologia de nuvem tem ganhado muito espaço e notoriedade nos últimos anos. Acredito que você já ouviu falar do backup em nuvem. Mas, como ele funciona?

Esse tipo de tecnologia, também conhecida como cloud backup, armazena cópias das informações em um servidor na nuvem, usando um link de internet.

O backup na nuvem não é a mesma coisa que armazenamento em nuvem.

“Então, qual a diferença?”

Se liga só: o armazenamento pode ser definido como qualquer tipo de sistema lógico para salvar arquivos usados diariamente. Ele pode ser um servidor específico, um Network Attached Storage (NAS) ou até mesmo um HD externo para salvar os dados conectados a uma determinada rede.

É nele que a empresa mantém os dados que serão enviados ao backup na nuvem.

Seja qual for o sistema de armazenamento, ele é monitorado continuamente para garantir o máximo possível de performance, confiabilidade e segurança ao usuário. É importante que os arquivos estejam acessíveis sempre que necessário, e de preferência, com bastante rapidez.

Além disso, as informações devem sempre ser direcionadas aos destinatários certos, evitando assim, falhas de segurança. Já o sistema de backup, é uma ferramenta lógica, feita para salvar as cópias dos arquivos e dos sistemas da empresa.

Esse recurso possui um conjunto de regras próprias, a fim de garantir maior disponibilidade e segurança aos dados do negócio.

Estabelecendo uma Política de Backup

Diante desses tipos de backups, como saber qual se encaixa melhor na sua empresa? Como tornar o backup parte do cuidado com os dados da sua empresa?

A resposta é: você precisa de uma Política de Backup!

Como já falamos aqui, para que o backup seja eficiente, é necessário que ele seja mais que uma simples e aleatória cópia de dados. É necessário um planejamento e uma continuidade em sua execução.

A política de backup é um documento onde esteja registrado as diretrizes sobre o armazenamento de dados. Nele estarão estabelecidos os parâmetros sobre:

- Dados a serem copiados;

- Frequência de realização do processo;

- Tipo de backup a ser realizado;

- Métricas de avaliação do processo;

- Funcionários envolvidos no processo.

- A política é um documento estabelecido pela equipe de TI, ou pelo profissional responsável pela área, alinhado às necessidades da empresa.

Além dos pontos já citados, é necessário que a política de backup considere a Avaliação de Riscos e a elaboração do Plano de Continuidade da empresa.

Avaliação de Riscos

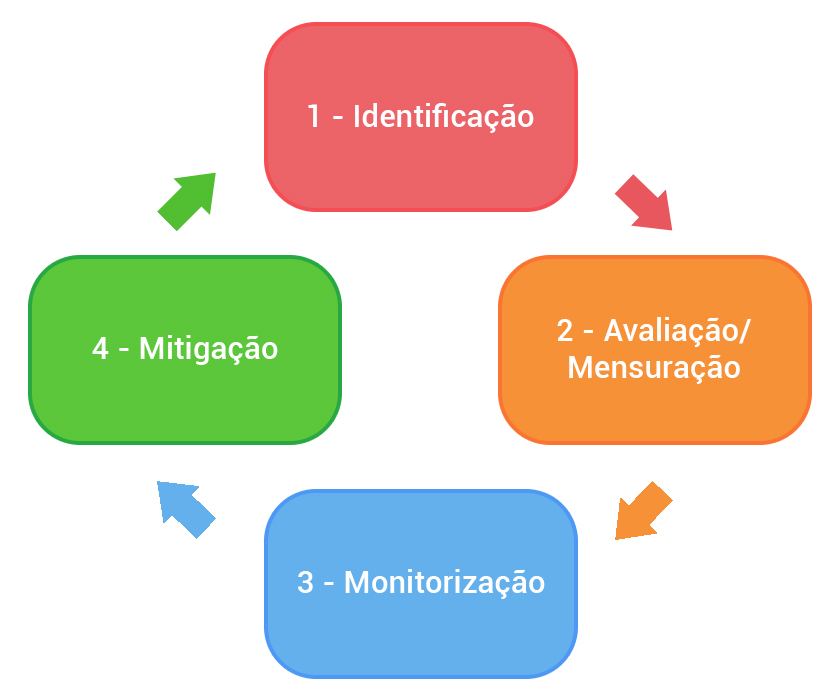

A avaliação de riscos tem como base o levantamento de informações, processos e sistemas utilizados na empresa, com o intuito de melhorar a governança de ativos de TI em relação às vulnerabilidades que podem ser encontradas, verificando a probabilidade de ocorrência de determinados eventos e as consequências que eles podem trazer para a empresa.

Dentro desta avaliação é necessário:

- Diagnóstico: Levantar as ameaças e riscos dentro da sua infraestrutura;

- Mapa de Riscos: Utilizar a matriz de riscos para cálculo do impacto;

- Classificação: Defina uma lista com nível de importância de serviço e aplicação;

- Plano de Ação: Crie medidas para correção e plano de continuidade;

- Ciclo de Visitação: Crie uma rotina para uma nova análise a cada 6 meses;

- Plano de Comunicação: Documentar o plano de ação.

Temos dois artigos aqui no blog que poderão te ajudar na elaboração do Plano de Continuidade e na Avaliação de Riscos, aproveite para conferir:

Os 5 pilares mais populares na Governança de T.I

O que é Gerenciamento de Riscos em Segurança da Informação?

Mapa de risco: a bola de cristal corporativa

A figura abaixo apresenta o ciclo de uma avaliação de riscos:

Plano de continuidade

O Plano de Continuidade de Negócios é uma estratégia fundamental, já que se refere às ações preventivas, com o objetivo de garantir o funcionamento dos serviços primordiais diante de um cenário de desastres e falhas, até que a situação volte ao normal.

Esse plano, quando bem elaborado e estruturado, ajuda a garantir a sobrevivência da empresa diante de situações inesperadas, além de possibilitar um conhecimento abrangente dos processos de seus negócios.

Por essa razão, para aumentar a efetividade do backup, e garantir uma prevenção eficaz contra os ricos e em um cenário de desastre, é essencial que você elabore um plano de continuidade.

Mais que fazer backup, garanta sua validação!

É importante você compreender que, apenas programar uma rotina de backup não é suficiente. É fundamental acompanhar a funcionalidade do backup e verificar sua validação. A seguir, algumas boas práticas que você precisa adotar na rotina do backup:

- Possuir no mínimo 02 (duas) sistemáticas de backup

- Nuvem/Local;Monitorar, atualizar as rotinas e aplicações;

- Implementar um ambiente de testes de restore e simulação de dados;

- Planejar o teste de recuperação com a informação do prazo de restore,

- Tempo de indisponibilidade, custo de indisponibilidade, prazo de aceitação de falhas.

Nossa, quanta coisa envolve o backup, não é mesmo?

Te contamos todas essas informações para te alertar da importância de adotar uma política de backup em sua empresa. Porém, queremos que você faça isso de maneira realmente eficaz, avaliando os riscos, planejando os caminhos e executando a política de backup da melhor forma possível.

Afinal, o backup é uma ferramenta essencial para a continuidade dos negócios, mas, só é eficaz quando feito de maneira correta.

Como você já sabe, nós aqui da Starti, temos o objetivo de ajudar a manter sua empresa mais segura, mitigando as vulnerabilidades da segurança dos dados.