Os serviços focados na segurança da rede são essenciais para a operação das empresas e indispensáveis para MSPs que atendem as demandas reais do mercado. No entanto, é preciso que a configuração e entrega desses serviços sejam estratégicas e padronizadas.

Quando isso não acontece, as falhas surgem: regras mal aplicadas, políticas genéricas demais, relatórios incompletos. Essas falhas impactam diretamente a rotina do cliente e enfraquecem a confiança. Por isso, é necessário que tudo esteja alinhado a um método confiável, que garanta segurança e eficiência.

Para apoiar MSPs, desenvolvemos este Checklist Edge Protect: um guia prático para configurar os principais módulos e garantir que a rede dos seus clientes esteja protegida, otimizada e pronta para escalar.

Por que um checklist é estratégico para o crescimento de um MSP?

Checklists podem parecer simples demais, ou talvez você não os utilize com frequência em seus serviços. Entretanto, eles são um dos recursos mais poderosos em gestão de processos complexos.

Para MSPs, utilizar bons checklists para implementação, configuração e gerenciamento das ferramentas significa proteger contratos, garantir eficiência e zelar pela reputação dos negócios.

Ao aplicar um checklist na configuração do Edge Protect, você:

- Reduz a dependência de especialistas caros (qualquer técnico pode seguir o passo a passo).

- Acelera o onboarding de novos clientes, com consistência.

- Demonstra profissionalismo para as PMEs que contratam seus serviços.

- Cria padronização que permite escalar com segurança previsível.

Esses pontos são cruciais porque a entrega e gerenciamento dos seus serviços de segurança envolve qualidade técnica, planejamento e posicionamento estratégico de crescimento.

Checklist Edge Protect: os módulos que garantem segurança e escalabilidade

Chegou a hora do passo a passo. A seguir, você verá cada módulo do Edge Protect, com explicação, configuração recomendada e checklist prático para aplicar hoje mesmo.

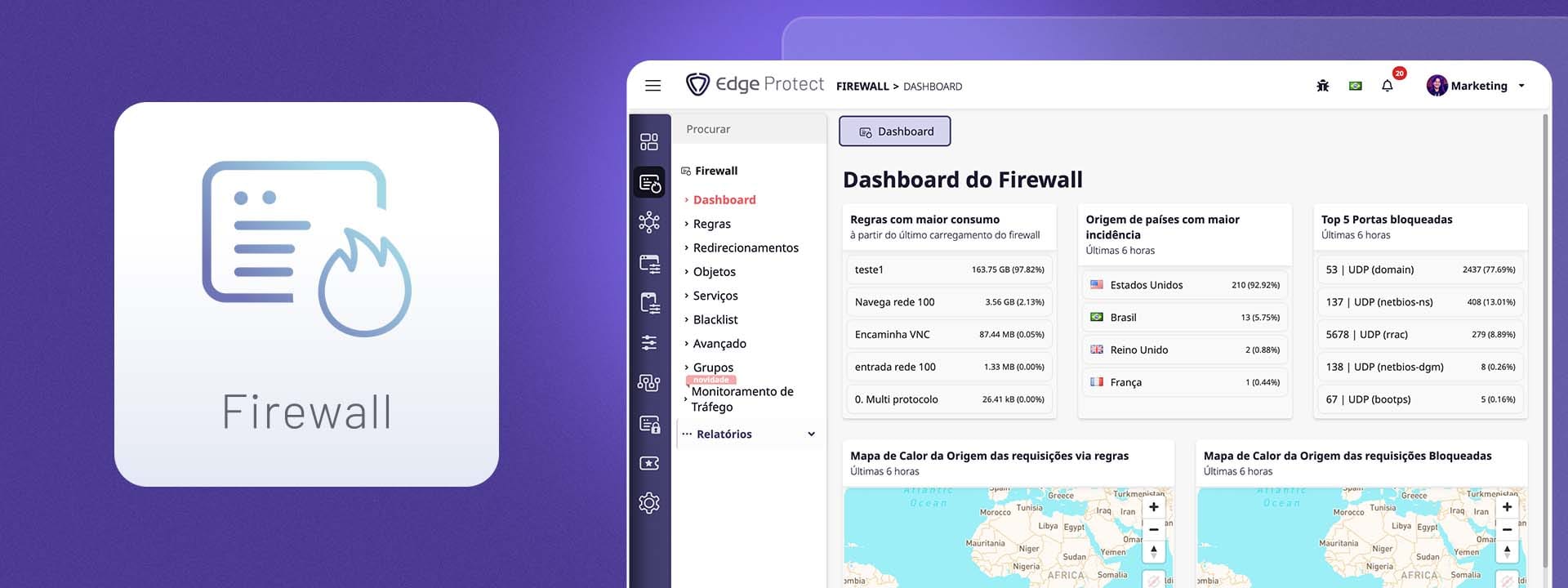

Módulo Firewall: a espinha dorsal da segurança da rede

O Firewall é responsável pela gestão centralizada de regras de entrada e saída de tráfego, além de encaminhamentos necessários dentro da estrutura da sua rede. Além disso, 90% das funções do Edge Protect partem dele, sendo necessário e habilitado independentemente da licença adquirida.

Configurações essenciais no módulo:

- Configure as interfaces de rede no módulo Configurations > Sistema > Interfaces

- Defina qual interface será WAN e qual será LAN conforme sua necessidade

- Configure o primeiro servidor DNS como 127.0.0.1 (o próprio firewall)

- Adicione servidores DNS externos como Google (8.8.8.8) ou Cloudflare (1.1.1.1)

- Crie regras de entrada e saída com nomes descritivos

- Configure a ação (Aceitar ou Rejeitar) e defina origem/destino

- Estabeleça prioridades (números menores = maior prioridade)

- Crie grupos de IPs para simplificar regras

- Configure serviços agrupando portas relacionadas

- Blacklist: Configure lista de IPs bloqueados para proteção adicional

Essas configurações garantem controle granular do tráfego e proteção adequada da rede dos seus clientes. Para o passo a passo completo, acesse o artigo: Configure o módulo firewall do Edge Protect de maneira simplificada.

Checklist prático para implementação e gerenciamento:

- Mapear fluxos de tráfego autorizados.

- Bloquear portas vulneráveis.

- Revisar regras do firewall mensalmente.

- Ativar monitoramento de alertas críticos.

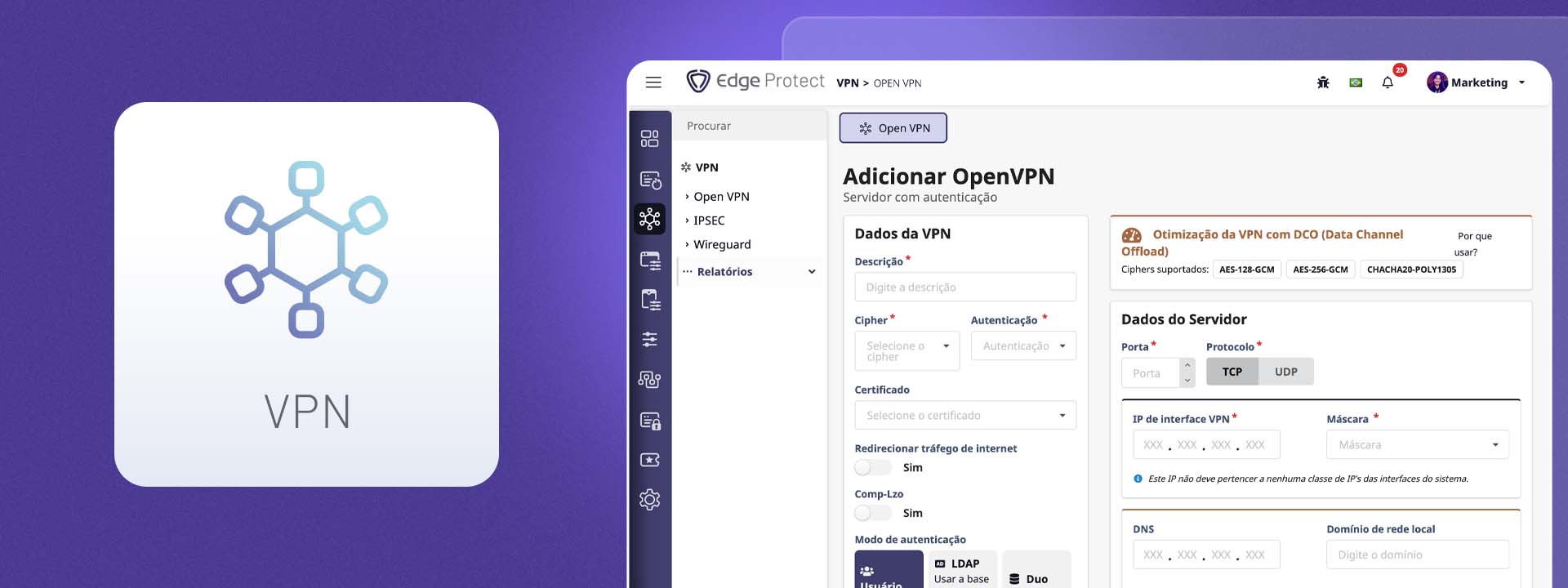

Módulo VPN: conexões remotas que não travam o negócio

O módulo VPN permite criar conexões seguras entre redes privadas através de redes públicas, como a internet. Ele estabelece túneis criptografados que protegem o tráfego de dados, permitindo comunicação segura e privada entre dispositivos e redes remotas.

Configurações essenciais no módulo:

- Configure um identificador único, especialmente útil para IPs dinâmicos.

- Insira o IP da borda remota e considere usar DDNS para redundância

- Configure AES-256 para criptografia e SHA-256 para autenticação, garantindo configurações idênticas em ambas as bordas.

- Defina o mesmo tempo para fases 1 e 2 (ex.: 3600 segundos) em ambas as bordas.

- Defina a cifra de segurança, como AES256GCM.

- Escolha o método apropriado de autenticação, como SHA256.

- Configure corretamente os certificados CRT, CA e Private key.

- Evite conflitos entre IP de controle e rede interna

- Configure regras adequadas no módulo Firewall para permitir tráfego VPN

- Mantenha sempre o servidor bem dimensionado para evitar lentidão na VPN.

Essas práticas garantem conexões remotas seguras, estáveis e com desempenho consistente para seus clientes.

Para entender o passo a passo de cada configuração acesse no artigo sobre a configuração completa do módulo VPN: 5 ciberameaças que o módulo VPN pode bloquear!

Checklist prático para implementação e gerenciamento:

- Habilitar criptografia forte.

- Ativar MFA para todos os acessos remotos.

- Definir perfis por função (ex.: administrativo vs. técnico).

- Testar a estabilidade da conexão em diferentes locais.

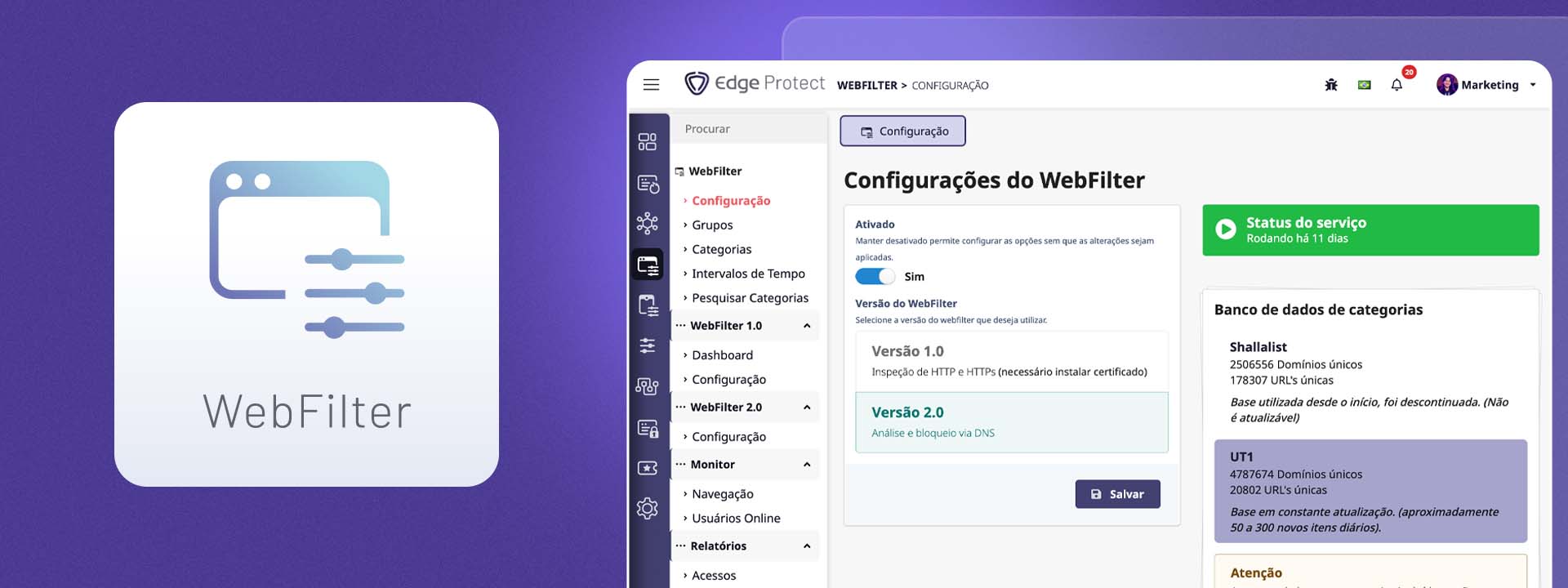

Módulo WebFilter: a filtragem estratégica para PMEs

Para pequenas e médias empresas, o bloqueio de sites maliciosos e improdutivos facilita a percepção de valor dos seus serviços de segurança.

Com o módulo WebFilter do Edge Protect é possível configurar filtros de conteúdo baseados em domínios, controlando quais sites os usuários da rede interna dos seus clientes podem ou não acessar.

Configurações essenciais no módulo:

- Configuração inicial do Captive Portal para associar os dados a usuários específicos.

- Defina através dos grupos quem fará autenticação - podem ser integrados com Active Directory, LDAP ou configurados no firewall.

- Especifique quanto tempo o usuário permanece logado sem nova autenticação.

- Configure períodos específicos (dias/horários) para autenticação e navegação.

- Bloqueie domínios específicos (ex: subdomínios do mercadolivre.com)

- Defina a liberação de domínios específicos bloqueados por categorias gerais

- Estabeleça a prioridade das listas de bloqueio.

Configurações específicas por versão:

- Versão 1.0: Proxy, Safe Search, instalação de certificado.

- Versão 2.0: Cache, limite de requisições por minuto, Safe Search.

Para entender o passo a passo de cada configuração acesse o artigo sobre a configuração completa do módulo WebFilter: Webfilter: como fortalecer a segurança do usuário, na prática

Checklist prático para implementação e gerenciamento:

- Ativar bloqueio automático de sites suspeitos.

- Configurar listas brancas/negras.

- Ajustar políticas por departamento.

- Gerar relatórios personalizados para clientes.

Módulo Guardian: prevenção ativa contra ameaças

O módulo Guardian garante uma camada extra de segurança, protegendo sua infraestrutura contra ameaças e acessos não autorizados.

Ele detecta automaticamente atividades suspeitas e toma ações preventivas, mantendo sua rede segura sem necessidade de intervenção manual constante.

Configurações essenciais no módulo:

- Habilite o serviço Guardian - primeiro passo obrigatório.

- Ativação do monitoramento de rede, pois ele permite monitorar os pacotes que passam por regras específicas.

- Execute as configurações de bloqueios: defina os tempos de bloqueio progressivos:

- 1ª tentativa: 5 minutos

- 2ª tentativa: 10 minutos

- 3ª tentativa: 1 hora

- 4ª tentativa: 10 horas

- Após isso: blacklist automática.

- Habilite a verificação ativa com frequência de 24 horas.

- Ative todas as opções para monitorar arquivos do sistema, trojans, dispositivos conectados e processos.

- Configure envio de alertas por email via SendGrid ou SMTP.

Importante: Balanceie o monitoramento com a capacidade de processamento, pois habilitar todas as opções pode sobrecarregar a máquina.

Entenda o passo a passo de cada configuração acessando o artigo sobre a configuração completa do módulo Guardian: Guardian: IDS e IPS na detecção e bloqueio de ciberataques

Checklist prático para implementação e gerenciamento:

- Ativar proteção IDS/IPS em todos os clientes.

- Atualizar assinaturas semanalmente.

- Configurar alertas automáticos por e-mail.

- Revisar relatórios de eventos críticos.

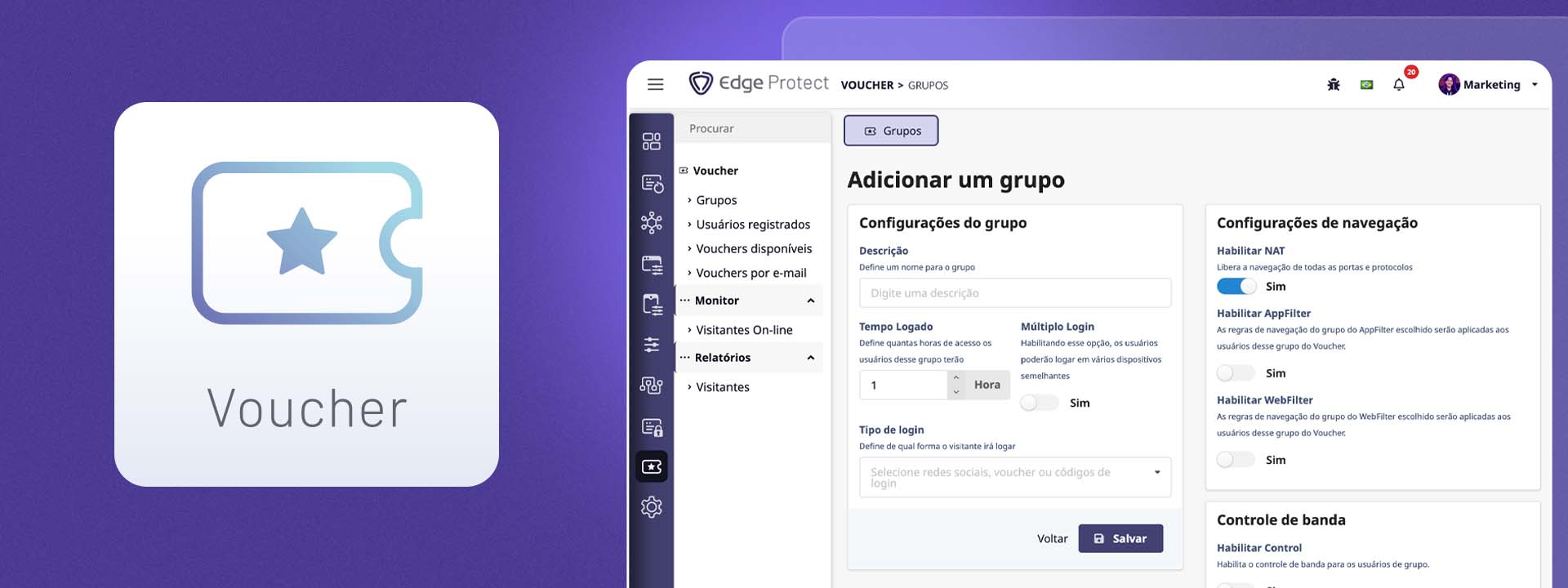

Módulo Voucher: gestão inteligente de acessos temporários

O módulo Voucher simplifica a criação de acessos temporários, ideal para visitantes, colaboradores terceirizados ou clientes em ambientes compartilhados. Para MSPs, é um diferencial: garante segurança e conformidade sem burocracia e sem precisar abrir exceções manuais no sistema.

Configurações essenciais no módulo:

- Crie um grupo de Voucher:

- Acesse a seção de vouchers e adicione um novo grupo.

- Defina uma descrição clara para identificar o propósito do grupo.

- Configure o período que o usuário permanecerá conectado antes de precisar reconectar.

- Escolha o tipo de login entre as opções:

- Voucher: código gerado automaticamente pelo Edge Protect.

- Código gerado manualmente: Código criado manualmente.

- Rede social: Facebook ou X.

- Auto Cadastro: usuário cria sua própria conta.

- Habilite o múltiplo login conforme necessidade, para permitir o uso do mesmo voucher em vários dispositivos.

- Vincule o grupo a um grupo de WebFilter para controlar e monitorar o tráfego.

- Configure limites de largura de banda disponível.

- Adicione campos obrigatórios ou opcionais para coleta de informações dos visitantes.

Confira todos os detalhes e passo a passo da configuração do módulo Voucher no Edge Protect em nosso artigo completo: Voucher: segurança, privacidade e conformidade com a LGPD

Checklist prático para implementação e gerenciamento:

- Configurar tempo de expiração por perfil de acesso.

- Criar modelos padronizados de voucher para diferentes situações.

- Ativar autenticação simplificada (QR code ou código único).

- Monitorar relatórios de utilização.

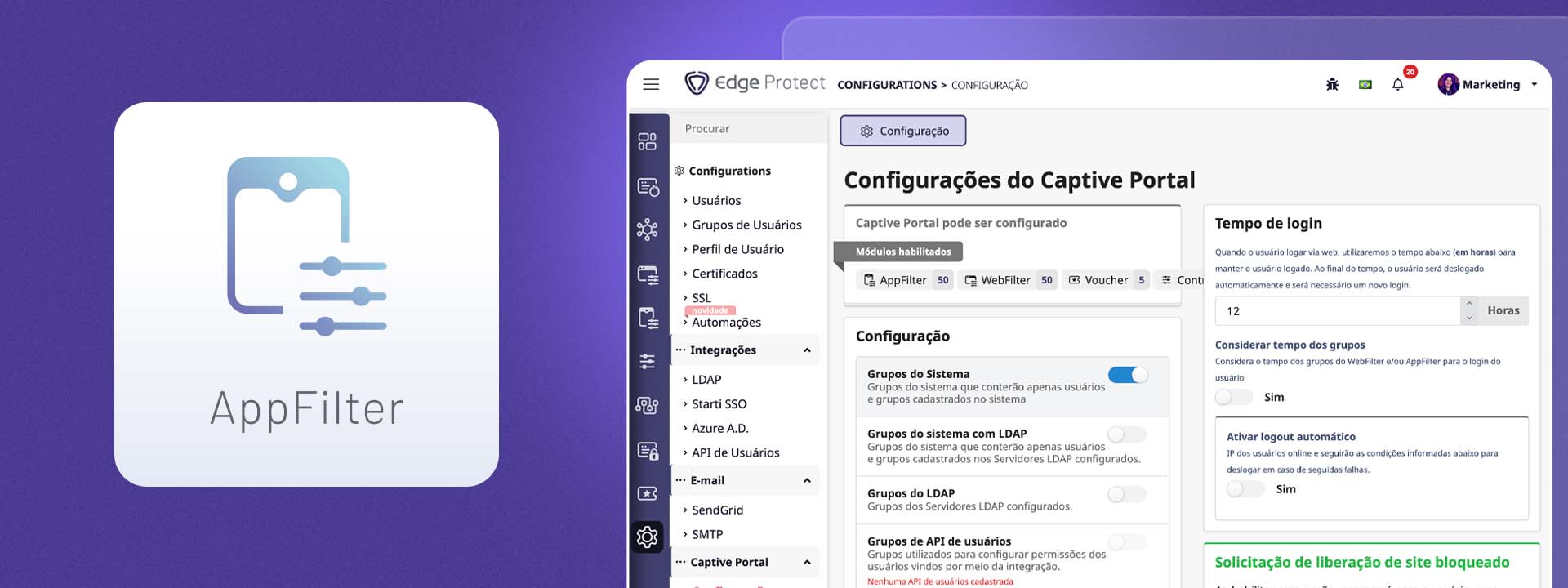

Módulo AppFilter: controle de aplicações na rede

O AppFilter é o módulo do Edge Protect desenvolvido para bloquear e liberar o acesso às aplicações específicas, como YouTube, Instagram, Google e Facebook. Como ele, é possível saber quais aplicativos estão sendo acessados, coletar informações de entrada e saída do tráfego e atuar como uma camada adicional de segurança e gestão eficiente de tráfego na rede.

Configurações essenciais no módulo:

- Escolha a interface LAN para monitorar tráfego de entrada e saída.

- Crie grupos nomeados para facilitar a gestão de acesso.

- Configure o tempo de login e a duração da sessão.

- Estabeleça o período de conexão (exemplo: segunda a sábado, 8h às 18h30).

- Defina os bloqueios e liberaçõe, selecionando as aplicações específicas.

- Confirme que não há contradições entre AppFilter e WebFilter.

- Configure a autenticação de usuários e verifique os bloqueios.

- Utilize os relatórios de bloqueio e acesso para monitorar o funcionamento.

Descubra os detalhes da configuração do módulo e as diferenças entre o módulo AppFilter e WebFilter em nosso artigo: WebFilter x AppFilter: diferenças e uso para PMEs

Checklist prático para implementação e gerenciamento:

- Definir lista de aplicações críticas a serem bloqueadas.

- Configurar políticas distintas para clientes corporativos.

- Revisar relatórios de uso de aplicativos mensalmente.

- Ajustar bloqueios conforme surgem novos apps no mercado.

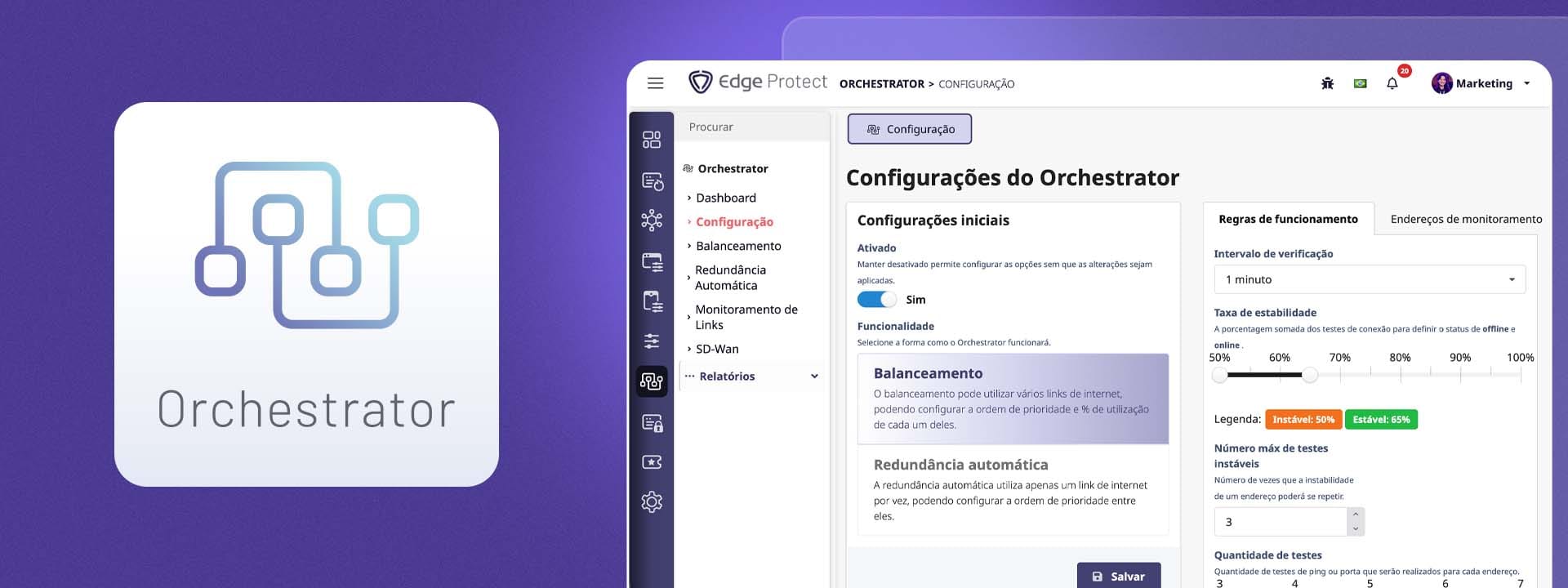

Módulo Orchestrator: escalabilidade com gestão centralizada

O Orchestrator gerencia múltiplos links de internet, permitindo balanceamento de carga e , para garantir alta disponibilidade e melhor desempenho da rede.

Configurações essenciais no módulo:

- Configure o balanceamento para distribuição do tráfego entre múltiplos links simultaneamente.

- Configure a redundância automática, que utilize um link principal com outros em standby.

- Defina o intervalo de verificação dos links.

- Configure a porcentagem de testes bem-sucedidos para determinar se o link está online, offline ou instável.

- Defina quantas vezes a instabilidade pode se repetir antes do link ser considerado offline.

- Configure os destinos para testes:

- Use endereços como 8.8.8.8 (Google) com testes PING ou TCP.

- Para TCP, defina porta e latência máxima.

- Adicione links e configure o peso (porcentagem de tráfego) para cada um.

- Ative a ordenação de links para definir prioridades - o primeiro será o principal.

- Configure intervalos de testes de desempenh. (30 min, 1h ou 2 h).

Mais informações e o passo a passo para configurar o módulo Orchestrator em nosso artigo: Resolvendo gargalos na rede com o Orchestrator

Checklist prático para implementação e gerenciamento:

- Registrar todos os links ativos do cliente no Orchestrator.

- Definir regras de balanceamento adequadas ao perfil de uso (ex.: mais banda para aplicações críticas).

- Ativar redundância automática para evitar quedas de conexão.

- Monitorar relatórios de latência e desempenho dos links.

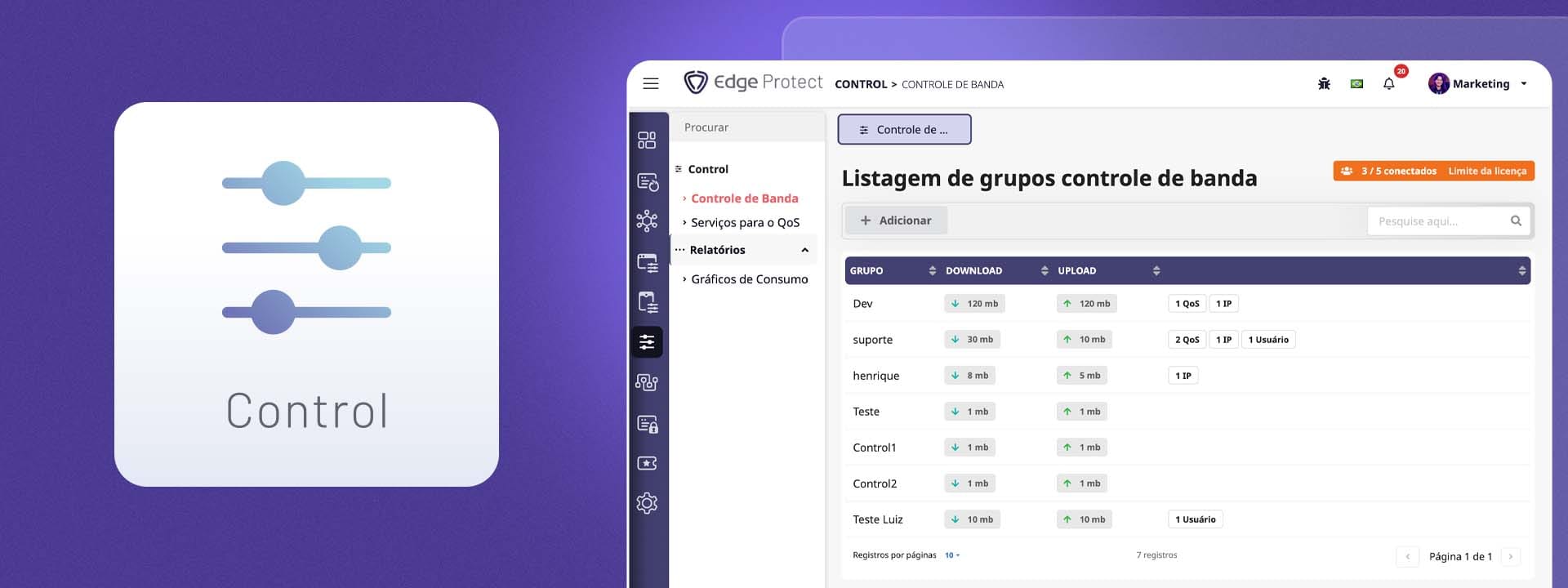

Módulo Control: visibilidade total para decisões estratégicas

O módulo Control é responsável por gerenciar e definir a quantidade de largura de banda disponível para grupos de usuários, usuários específicos ou redes inteiras. Ele permite criar políticas que limitam ou priorizam o uso da banda, garantindo que serviços críticos tenham desempenho adequado e evitando que atividades menos importantes consumam recursos excessivos.

Configurações essenciais no módulo:

- Crie grupos de controle de banda e defina as taxas de download e upload conforme necessário.

- Ative o serviço de QoS para priorizar tráfego importante, como RDP, se for necessário para sua rede.

- Configure os IPs ou faixas de IPs que serão controlados, especificando exatamente quais dispositivos ou redes terão as regras aplicadas.

- Vincule os grupos do WebFilter ao grupo de controle, caso queira aplicar políticas baseadas em grupos de usuários.

- Salve todas as configurações após o ajuste.

- Verifique e teste as configurações usando ferramentas como SpeedTest para garantir que as limitações estão funcionando.

- Monitore o consumo de banda por meio dos relatórios e gráficos disponíveis, ajustando as políticas conforme necessário.

Mais detalhes sobre as configurações e aplicações do módulo Control você pode conferir acessando nosso artigo sobre o tema: Control: gerencie a banda, reduza custos, e melhore o desempenho da rede!

Checklist para implementação e gerenciamento:

- Criação dos grupos para o controle de banda.

- Definição das políticas de download e upload.

- Ativação do serviço de QoS.

- Priorização de tráfego crítico.

- Teste das configurações e verificação da aplicação dos limites

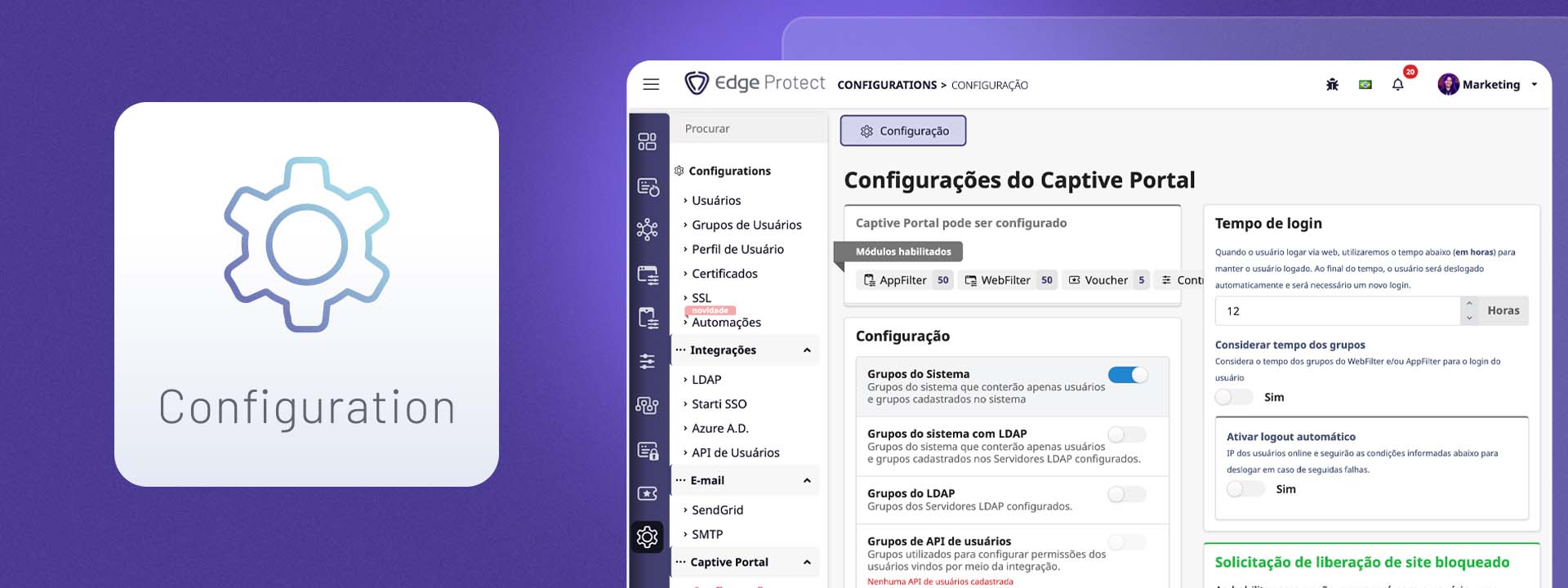

Módulo Configurations: o núcleo de gerenciamento do Edge Protect

O Configurations é o coração do Edge Protect, responsável por centralizar todas as definições e ajustes que mantêm a solução funcionando de forma integrada.

Ele atua como o ponto de controle estratégico, conectando módulos como WebFilter, AppFilter e Control, garantindo que cada política aplicada esteja alinhada com as necessidades de segurança e desempenho da rede.

Mais do que um simples painel de ajustes, o Configurations estabelece a base para a padronização e escalabilidade dos serviços de um MSP.

Configurações essenciais no módulo:

- Configure a data e hora para sincronização correta dos logs e eventos.

- Execute as configurações de sistema como IP, rota, DNS e domínio.

- Configure o servidor DHCP, essencial quando o Edge Protect substitui outro dispositivo.

- Ajuste e configure as regras de Firewall.

- Defina os conjuntos de comando úteis para depuração, resolução de problemas e diagnóstico de rede.

Conheça mais sobre o Configurations em nosso artigo completo sobre o módulo: Módulo Configurations: o núcleo do Edge Protect

Checklist para implementação e gerenciamento:

- Criar templates de configuração que garantam agilidade no onboarding de novos clientes.

- Revisar periodicamente as políticas centralizadas para manter a consistência.

- Garantir que todos os módulos (WebFilter, AppFilter e Control) estejam sincronizados com as definições principais.

- Documentar mudanças de configuração para rastreabilidade e conformidade.

Erros que os MSPs devem evitar ao configurar os recursos

Muitos MSPs subestimam os riscos de uma configuração mal feita. Entre os erros mais comuns podemos destacar:

- Criar políticas genéricas “que servem para todos” (não servem para ninguém).

- Deixar logs sem revisão, o que abre espaço para ataques não percebidos.

- Não atualizar as regras e assinaturas.

- Depender apenas de especialistas, sem padronização para o time.

Esses erros podem resultar em contratos perdidos, reputação arranhada, margens corroídas. A boa notícia? Com o checklist que apresentamos aqui, você pode eliminar esses erros, criando consistência e confiança em seus serviços.

Edge Protect: a escolha mais completa e rentável para seus serviços

O Checklist Edge Protect foi desenvolvido para simplificar a configuração dos módulos e garantir que cada etapa da rede esteja protegida, otimizada e alinhada às melhores práticas de segurança.

Ao reunir em um único ambiente recursos como Firewall de nova geração, WebFilter, AppFilter, Orchestrator, Control e muito mais, o Edge Protect oferece uma gestão centralizada, padronização e escalabilidade, elementos essenciais para MSPs que desejam crescer de forma sustentável, com margens previsíveis e diferenciação clara no mercado.

Chegou a hora de ver tudo isso na prática, preencha o formulário abaixo e agende uma reunião com nosso time: