O phishing deixou de ser apenas e-mails genéricos e mal traduzidos. Hoje, evoluiu para ataques muito mais sofisticados, como o phishing direcionado (spear phishing), capaz de enganar até mesmo usuários experientes e pode comprometer toda a infraestrutura de clientes de MSPs.

Um caso recente mostrou isso de forma clara: um MSP teve sua conta administrativa comprometida por um falso e-mail de autenticação, o que abriu caminho para acesso ao RMM, execução de ransomware e roubo de credenciais.

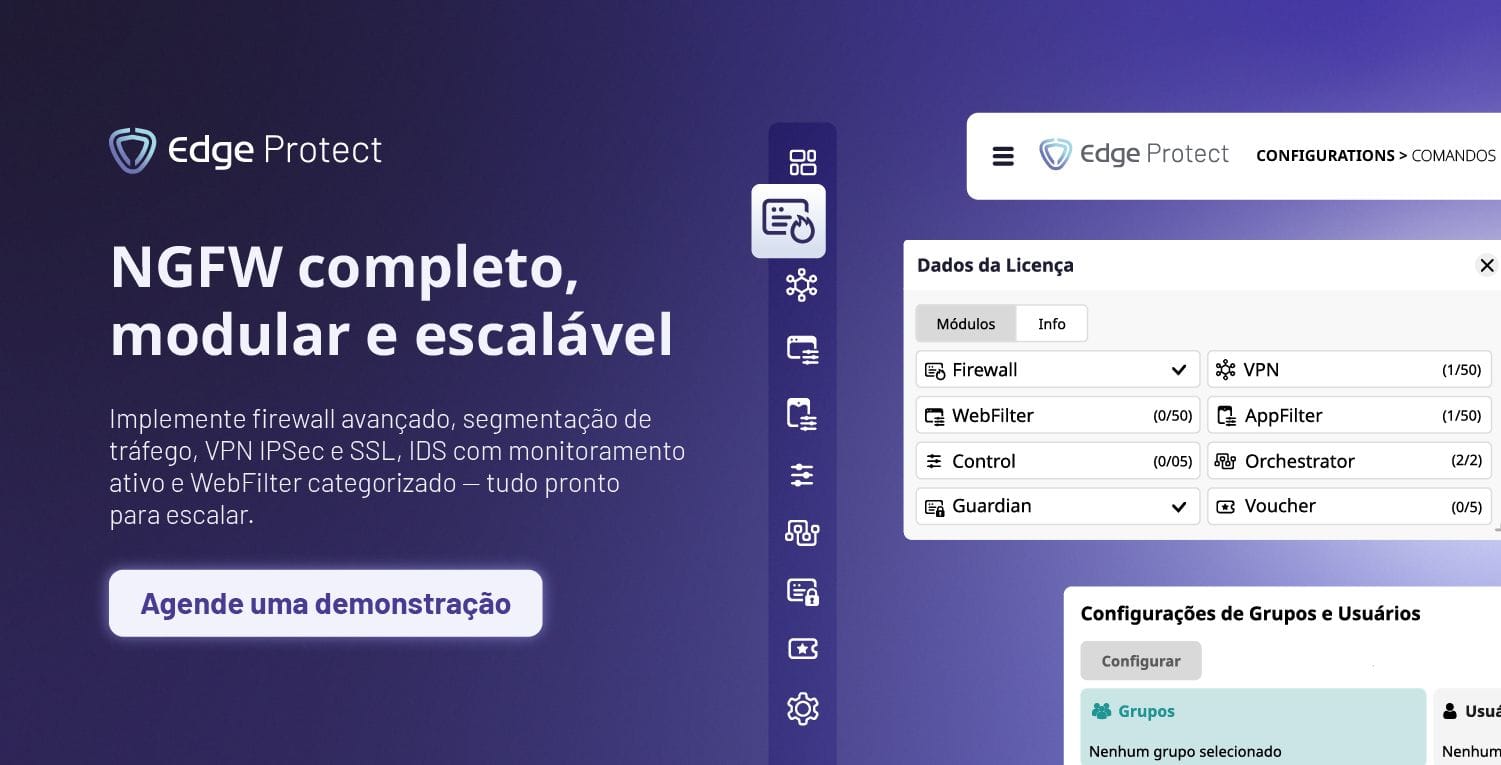

Nesse cenário, não basta contar com antivírus ou filtros básicos de e-mail. É preciso adotar estratégias inteligentes de proteção, como o Edge Protect, para detectar e bloquear essas ameaças antes que causem impacto.

Neste artigo, vamos explorar como o phishing direcionado funciona, seus impactos nos clientes de MSPs, os desafios técnicos na detecção e como o Edge Protect pode ser seu aliado estratégico no combate a ataques avançados.

Phishing direcionado: como funciona e por que é um grande risco?

No conceito básico, phishing é a prática criminosa de “pescar” informações confidenciais — senhas, dados financeiros, números de cartões de crédito ou dados pessoais. Porém, no phishing direcionado (spear phishing), o ataque é cuidadosamente adaptado ao alvo, tornando-se muito mais perigoso.

Etapas de um spear phishing bem-sucedido

- Coleta de informações: os invasores pesquisam dados em redes sociais, sites corporativos, perfis no LinkedIn e publicações públicas.

- Personalização: com base nessas informações, criam comunicações convincentes, que parecem legítimas e aumentam as chances de sucesso.

- Engenharia social: a vítima é induzida a clicar em links, baixar anexos ou fornecer credenciais em portais falsos.

- Exploração: o acesso obtido é usado para sequestrar contas, implantar malware ou lançar ataques de ransomware.

Impactos diretos para clientes de MSPs

- Comprometimento de contas corporativas (BEC).

- Risco reputacional e financeiro — perda de confiança de parceiros e clientes.

- Custos operacionais elevados para MSPs, devido à remediação e incident response.

Esse tipo de ataque é um risco sistêmico para os MSPs: um único clique em um e-mail malicioso pode se transformar em um efeito dominó em toda a base de clientes.

Desafios dos MSPs no combate ao phishing direcionado

Para os Managed Service Providers (MSPs), lidar com spear phishing é um dos grandes desafios de segurança. Segundo a Kaseya, as mensagens de phishing e BEC (Business Email Compromise) estão entre os principais problemas de segurança enfrentados por empresas e provedores.

Principais dificuldades

- Volume massivo de e-mails: difícil filtrar manualmente em tempo real.

- Baixa maturidade de segurança dos clientes finais: usuários ainda caem em golpes básicos.

- Limitações de ferramentas tradicionais: antivírus e antispam falham diante de ataques altamente personalizados.

- Necessidade de automação e inteligência: MSPs precisam de soluções centralizadas, que escalem proteção em múltiplos clientes.

A detecção proativa é a chave. Os MSPs não podem esperar que os clientes identifiquem ameaças, precisam de defesa em camadas, integrada e automatizada.

Como detectar phishing direcionado de forma eficaz

Um MSP preparado deve monitorar sinais técnicos e comportamentais para identificar spear phishing.

Indicadores técnicos comuns

- Domínios similares (typosquatting): exemplo, micr0soft.com.

- Cabeçalhos suspeitos em e-mails: podem indicar falsificação de remetente.

- URLs mascaradas ou encurtadas: redirecionam para portais falsos.

- Anexos ofuscados ou com scripts embutidos: como macros em planilhas de Excel.

Ferramentas e práticas recomendadas

- Threat Intelligence: acompanhar indicadores globais de campanhas ativas.

- Análise comportamental: monitorar cliques, acessos a domínios recém-criados e conexões suspeitas.

- Centralização de logs e relatórios: essencial para MSPs gerirem ambientes distintos e detectarem ataques simultâneos em diferentes clientes.

Bloqueando phishing direcionado com o Edge Protect

O Edge Protect entrega camadas complementares para detectar, bloquear e responder a ataques de spear phishing.

Módulo Guardian

- Monitora tráfego e bloqueia IPs suspeitos automaticamente.

- Bloqueios progressivos: 5min → 10min → 1h → 10h → blacklist definitiva.

- Root check: verifica integridade do host, detecta trojans, processos maliciosos e dispositivos suspeitos.

Módulo WebFilter

- Controle baseado em login do usuário via Captive Portal.

- Bloqueio de sites maliciosos conhecidos + categorias pré-definidas.

- Possibilidade de criar listas personalizadas para domínios de phishing emergentes.

Módulo Firewall

- Regras claras de entrada e saída, permitindo negar tráfego suspeito.

- Regras anti-phishing: bloqueio de IPs e países de alto risco.

- Inspeção de tráfego: prevenindo conexões C2 (Command & Control).

Configuração combinada

Quando Guardian + WebFilter + Firewall trabalham juntos, o Edge Protect cria barreiras múltiplas, tornando quase impossível a execução completa de um spear phishing.

Edge Protect: o seu aliado contra phishing direcionado

O phishing direcionado é uma ameaça em crescimento constante, com potencial de atingir não apenas empresas isoladas, mas todo o ecossistema de clientes de um MSP.

O spear phishing utiliza engenharia social avançada, personalização e persistência técnica para burlar defesas tradicionais. Por isso, torna-se indispensável adotar camadas de proteção automatizadas.

O Edge Protect entrega essa proteção ao combinar:

- Firewall: regras anti-phishing e inspeção de tráfego.

- WebFilter: bloqueio de sites maliciosos e controle por login.

- Guardian: monitoramento ativo, bloqueio progressivo e root check.

- Relatórios centralizados: visão unificada de ameaças em múltiplos clientes.

Quer ver como o Edge Protect pode proteger seus clientes contra ataques de phishing direcionado?

Preencha o formulário e conheça agora o Edge Protect em ação: