Telefonia VoIP e Segurança da Informação: como cuidar?

A tecnologia VoIP ganhou muita força nos últimos anos pelas vantagens e pela transformação que oferece muitas empresas. Melhorias como: economia, flexibilidade, integração e gerenciamento centralizado, entre outros resultados da utilização deste recurso.

Apesar disso, como toda a tecnologia, ela apresenta algumas vulnerabilidades que podem ser exploradas e usadas para ataques, incluindo riscos nas informações e dados da empresa.

Até porque, uma manutenção de condições criptografadas não garante que os sistemas instalados no VoIP permanecem totalmente protegidos.

O que você vai encontrar nesse artigo:

- O que é um Telefonia VoIP;

- Como Vulnerabilidades;

- Como Segurança da Informação pode ajudar;

- Por onde começar?

O que é um Telefonia Voip

VoIP é a sigla de “Voice over Internet Protocol” que, em português, significa “voz sobre protocolo de internet”. De certa forma, a sigla sintetiza o que é VoIP. A Telefonia VoIP é uma forma de transmissão de voz por meio de protocolos de internet (IP).

Para isso, o áudio das ligações é transformado em dados e enviado através de uma conexão, como se fosse um arquivo sendo trocado entre os usuários.

E como ela funciona?

De uma forma bem resumida, dividimos o funcionamento do VoIP em 4 processos, que são realizados quase que simultaneamente e de forma imperceptível para os envolvidos na ligação:

- Identificação do endereço requisitado

O primeiro processo de qualquer comunicação é a conexão do emissor com o destinatário. No caso do VoIP não é diferente. Utilizando um computador conectado à internet com placa de som, alto-falante, microfone e uma solução VoIP configurada é possível realizar uma chamada para outros dispositivos.

2. A transformação da voz em dados

Uma vez que a conexão entre os envolvidos foi estabelecida, começa o processo de transformação da voz em formato de dados. Aqui é utilizado um programa chamado softphone. Sua função é de transformar o sinal analógico da fala em sinal digital.

3. Rotear os dados para o destinatário

Depois disso, há o envio dos dados via internet, processo conhecido como roteamento. Para garantir uma boa experiência é necessário que a conexão tenha uma capacidade mínima indicada pelo fornecedor da solução VoIP.

É interessante ressaltarmos que, a maioria dos programas exige 512kbs ou até mesmo para propiciar uma qualidade adequada.

Quando a conexão de internet é instável há a perda de pacotes de dados, gerando ruídos e até falhas na transmissão e recepção das mensagens.

4. Recebendo e encerrando uma ligação

Por fim, na outra ponta da chamada, a pessoa receberá a ligação em um telefone convencional e cada pacote de dados será novamente transformado em voz para ser compreendido. Assim que um dos participantes encerrar a conexão, a ligação terminará.

Apesar de serem quatro processos técnicos, é importante lembramos que eles são executados poucos em segundos, e a experiência para os usuários é bem rápida e tranquila.

Em nosso guia completo sobre Telefonia VoIP você pode descobrir muito mais sobre essa tecnologia e até entender como implementar em sua empresa, confira:

Bom, já entendemos como funciona a tecnologia da Telefonia VoIP, podemos partir para suas vulnerabilidades.

As vulnerabilidades da Tecnologia Voip

Quando falamos sobre vulnerabilidades precisamos ter cuidado. Isso porque, o nosso objetivo é que as pessoas e empresas conheçam essas vulnerabilidades e adote medidas de prevenção e cuidado frente a elas. Diante disso, vamos conhecer as vulnerabilidades da tecnologia VoIP.

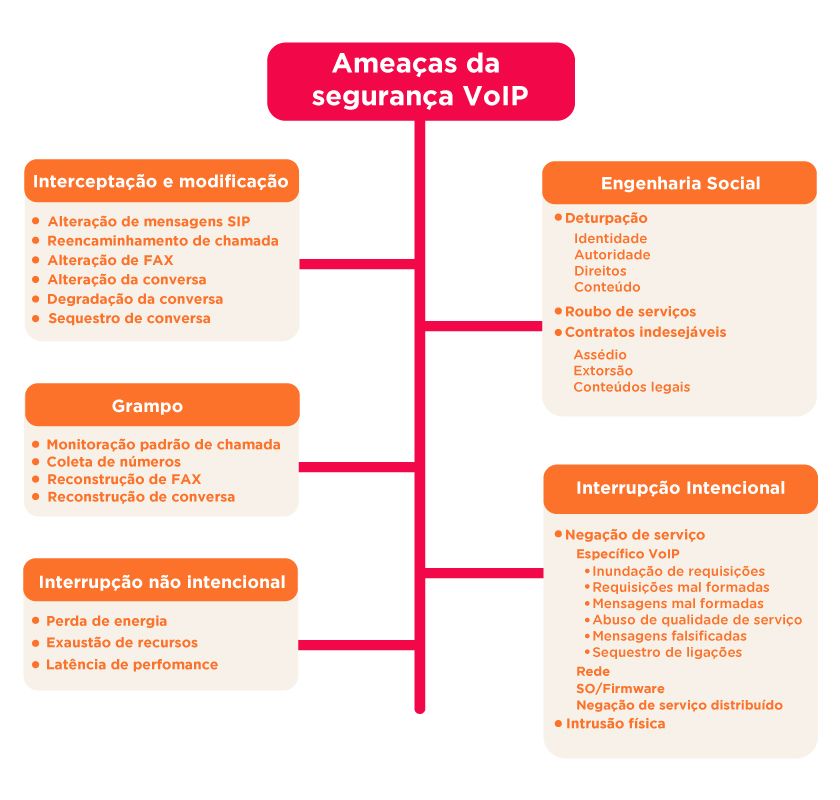

A VOIPSA (Voice over IP Security Alliance) é uma organização que trabalha para sanar as falhas nos recursos de segurança do VoIP, junto com fornecedores da tecnologia e Segurança da Informação. Em um artigo, ela reportou as seguintes vulnerabilidades:

- Ameaças de negação de serviços (DoS)

O ataque de negação de serviço é bem conhecido entre as ameaças a sites, serviços onlines e plataformas, mas você sabia que tecnologia VoIP também pode ser atingida por essa ameaça?

Primeiro, como funciona o ataque DoS?

Essa sigla DoS vem do inglês, Denial Of Service, traduzido como Negação de serviço, pois é uma tentativa de fazer com que aconteça uma sobrecarga em um servidor ou computador comum para que recursos do sistema fiquem indisponíveis para seus utilizadores.

Para a telefonia VoIP isso pode ser um sério problema, pois interrompe toda a capacidade de comunicação. Tal ataque poderia ser resultado da desconexão física dos cabos, deixando um baixo fornecimento de energia, ou através de ataques de inundação de tráfego, esse é um dos principais ataques do mundo VoIP.

O que pode ocorrer dentro deste ataque:

- Inundação de Requisições;

- Requisições mal formadas;

- Mensagens mal formadas;

- Sequestro de ligações.

- Registration Hijack (Seqüestro de registro)

Neste tipo de ataque ocorre uma substituição do registro de um usuário legítimo de uma seção, fazendo assim, a alteração do mesmo por um que se passa como usuário verdadeiro. Desta forma, o atacante faz com que todas as chamadas entrantes sejam enviadas para esse usuário falso.

- Call Eavesdropping (Escuta telefônica)

O Call Eavesdropping é o tipo de ataque onde uma pessoa não autorizada obtém acesso ao meio de comunicação e consegue escutar ou interpretar o tráfego que passa pela rede. Esse tipo de ataque lembra uma ameaça que já tratamos aqui no blog, o sniffer.

Através desta escuta o indivíduo consegue obter nomes de usuários, senhas e números de telefones, e assim, controlar o plano de chamadas.

O criminoso pode também ter acesso a informações sigilosas e fazer proveito futuramente das mesmas. Neste tipo de ataque não ocorre alterações dos dados, mas a confidencialidade fica comprometida.

- SPIT (SPAM over internet Telephony)

SPIT é uma ameaça à segurança com o potencial para preencher caixas de correio de voz com mensagens indesejadas, semelhante ao spam, que enche as caixas de entrada de e-mail, com mensagens não solicitadas de produtos e serviços.

- IP Spoofing

Essa é uma técnica que consiste em mascarar pacotes IP utilizando endereços de remetentes falsificados, permitindo que, o atacante envie os pacotes sem ser identificado.

Não se trata de uma mudança de endereço IP, mas de um disfarce do endereço IP em nível dos pacotes emitidos, fazendo assim crer que o pacote veio de outro endereço, sendo usado por atacantes para quebrar medidas de segurança.

- Toll Fraud (Chamadas Sem Tarifação)

Toll Fraud é bem perigoso, pois explora as novas configurações com a intenção de fazer chamadas gratuitas, que não sejam tarifadas, ou que sejam tarifadas para um terceiro.

É um dos ataques mais críticos, pois caso demore a ser descoberto pode causar prejuízos financeiros enormes pelas ligações não autorizadas.

Além dos ataques, existem alguns outros problemas que podem colocar a segurança da telefonia VoIP em risco, a saber:

“Diante de tantas ameaças e riscos, quais medidas adotar? O que fazer?”

A seguir mostraremos como a Segurança da Informação pode ajudar.

Como a Segurança da Informação pode ajudar

A Segurança da Informação é o conjunto de ações, recursos e ferramentas que visam cuidar da proteção de dados e informações para diferentes tecnologias. Para isso, o primeiro passo é entender os riscos e vulnerabilidades da tecnologia em questão, como fizemos aqui.

Tendo assim uma direção sobre as medidas a serem adotadas para resolver esses problemas, garantindo com isso os três pilares da segurança da informação: disponibilidade, confidencialidade, integridade.

No caso da telefonia VoIP, existem algumas alternativas de segurança que podem reforçar a proteção da infraestrutura da mesma, prevenindo essas ameaças.

Mas é claro que, todas elas têm custos ou impactos que devem ser cuidadosamente analisados antes de optar por uma ou outra alternativa.

É importante ressaltar que, a princípio, não há uma receita de bolo para qual o conjunto capaz de prover o melhor custo-benefício. Sendo necessário um conhecimento de cada um desses recursos e avaliação quanto a realidade da empresa.

Vejamos portanto algumas delas:

- Separar VoIP e dados: Separar o tráfego de dados e VoIP é uma alternativa para melhorar a segurança, pois a partir da separação de dados e VoIP, pode-se utilizar ferramentas específicas para cada serviço.

- Algumas ferramentas utilizadas para segurança de dados não conseguem proteger totalmente VoIP, sendo necessário adotar ferramentas específicas para proteção deste serviço.

- Atualizações: Os envolvidos na segurança devem ficar atentos para que mantenham a estrutura VoIP sempre bem atualizada, principalmente com relação aos softwares utilizados.

- Novas ameaças: Ficar atento a novas ameaças que podem surgir no mundo VoIP, para que a partir delas novos mecanismos devem ser adotados para sua proteção.Dentro disso podem ser utilizados os recursos do Pentest, que fará os teste de penetração, buscando reconhecer vulnerabilidades, executando uma varredura e enumeração sobre as mesmas.

- Segurança da rede: Utilizar ferramentas adequadas para monitorar a rede, identificando qualquer atividade suspeita que possa vir a comprometer a segurança. O firewall é uma das ferramentas que podem garantir essa segurança, já que ele exerce uma função de controle, trabalhando na limitação do acesso às portas e janelas do computador, administrando assim, a entrada da rede. Ressaltando que, se a segurança da rede for comprometida, o VoIP também fica vulnerável às estas ameaças.

- Monitorar o desempenho e status dos serviços de VoIP: É fundamental adotar controles de monitoramento da rede voz, para que sejam identificadas instabilidades, atrasos e latências, que venham prejudicar a qualidade e disponibilidade do serviço de voz.

- Auditar o uso dos recursos: Por último, mas não menos importante, o controle sobre os equipamentos VoIP. Este é um fator muito importante, pois através dele é possível identificar o nível da qualidade de serviços dos equipamentos e sua utilização. Com este controle é feito através do registro de informações sobre as sessões, como data e horário do início e término, duração, origem, destino.

Diante de tudo isso, esperamos que, assim como não restam dúvidas sobre benefícios e vantagens da telefonia VoIP, as vulnerabilidades e riscos também tenham sido esclarecidas, para que um melhor e mais seguro uso dessa tecnologia seja feito.