Se você é um prestador de serviços de TI, já sabe que cada cliente possui uma realidade diferente, especialmente quando falamos de redes corporativas. Muitos operam em ambientes distribuídos, onde dispositivos, servidores, filiais e usuários remotos estão espalhados em locais distintos e precisam se comunicar com segurança.

Para isso, protocolos de VPN como IPsec, OpenVPN e WireGuard são essenciais. Eles criam túneis criptografados entre esses pontos, garantindo uma comunicação privada como se todos estivessem dentro da mesma rede local.

Neste guia completo, você vai entender:

- A arquitetura recomendada para ambientes distribuídos,

- Os requisitos técnicos para cada tipo de VPN,

- Como configurar IPsec, OpenVPN e WireGuard no Edge Protect,

- Como solucionar problemas.

Arquiteturas de referência para ambientes distribuídos

Antes de configurar qualquer VPN, é fundamental entender como cada protocolo funciona e em quais cenários ele é mais eficiente dentro de ambientes distribuídos.

OpenVPN

É um protocolo de VPN baseado em TLS, que utiliza certificados ou chaves para autenticação e permite grande flexibilidade de configuração. Adequado para cenários que exigem adaptação rápida e suporte a diferentes modelos de acesso.

Para utilizá-lo é necessário um IP público no lado do servidor, ou uma porta liberada no provedor para acesso remoto.

Ele é ideal para:

- Conexões site-to-site (matriz e filial),

- Cenários com autenticação via certificado,

- Redes que precisam de flexibilidade na criptografia.

IPsec (Site-to-Site)

É um conjunto de regras ou protocolos criado para proteger tráfego IP por meio de autenticação e criptografia na própria camada de rede. Reconhecido pela estabilidade e pela capacidade de manter túneis seguros e consistentes entre sites fixos.

IPsec é ideal para:

- Conexões entre filiais,

- Integração entre datacenters,

- Ambientes que precisam de estabilidade e alta segurança.

No IPsec:

- Cada extremo funciona como cliente e servidor,

- O túnel permanece estável mesmo com tráfego intenso,

- Exige parâmetros idênticos nas duas pontas.

O Edge Protect simplifica todo o processo de implementação com assistentes de configuração.

WireGuard

É um protocolo de VPN moderno construído sobre um conjunto mínimo de operações criptográficas. Utiliza exclusivamente pares de chaves públicas e privadas, oferecendo conexões rápidas, leves e fáceis de administrar. WireGuard utiliza criptografia moderna e é conhecido por:

- Alto desempenho,

- Túnel leve,

- Implementação mínima.

Ele usa pares de chaves públicas/privadas e é excelente para:

- Usuários remotos,

- Filiais pequenas,

- Ambientes que exigem latência muito baixa.

Possibilidades de configuração de VPN no Edge Protect

O Edge Protect suporta múltiplos modelos de comunicação:

Site-to-Site

Conecta redes inteiras entre si. Disponível para:

- IPsec

- OpenVPN

- WireGuard (site-to-site configurando rotas estáticas)

Ideal para empresas com múltiplas unidades ou operações geograficamente distribuídas.

Site-to-Client (usuários remotos)

Usuários remotos acessam a infraestrutura central com segurança. Disponível para:

- OpenVPN

- WireGuard

Usado para home office, acesso administrativo, parceiros externos, etc.

Client-to-Server (modo cliente)

O Firewall pode atuar como cliente de outro servidor VPN.

Ambientes com múltiplos protocolos e redes distribuídas tendem a ficar complexos rapidamente. O Edge Protect Max reduz essa complexidade ao entregar todos os módulos, desempenho otimizado e gestão simplificada em uma única licença:

Pré-requisitos técnicos para configuração de cada VPN

Abaixo está uma lista consolidada e otimizada dos requisitos essenciais:

Pré-requisitos para IPsec

- IP público nas duas pontas

- Criptografia e autenticação idênticas

- Mesmos tempos de vida (Phase 1 e Phase 2)

- Permissão de porta 500/4500 (IKE)

Pré-requisitos para OpenVPN

- IP público no servidor

- Porta liberada (TCP ou UDP)

- IP de interface da VPN diferente das redes internas

- Certificados válidos

Pré-requisitos para WireGuard

- IP público ou DDNS

- Porta UDP disponível

- Rede de túnel (ex.: 10.10.100.1/24)

- Chaves públicas/privadas válidas

Com o Edge Protect Max, você não paga módulos adicionais para habilitar VPNs avançadas. Tudo já está incluído. Conheça agora:

Configuração do OpenVPN no Edge Protect

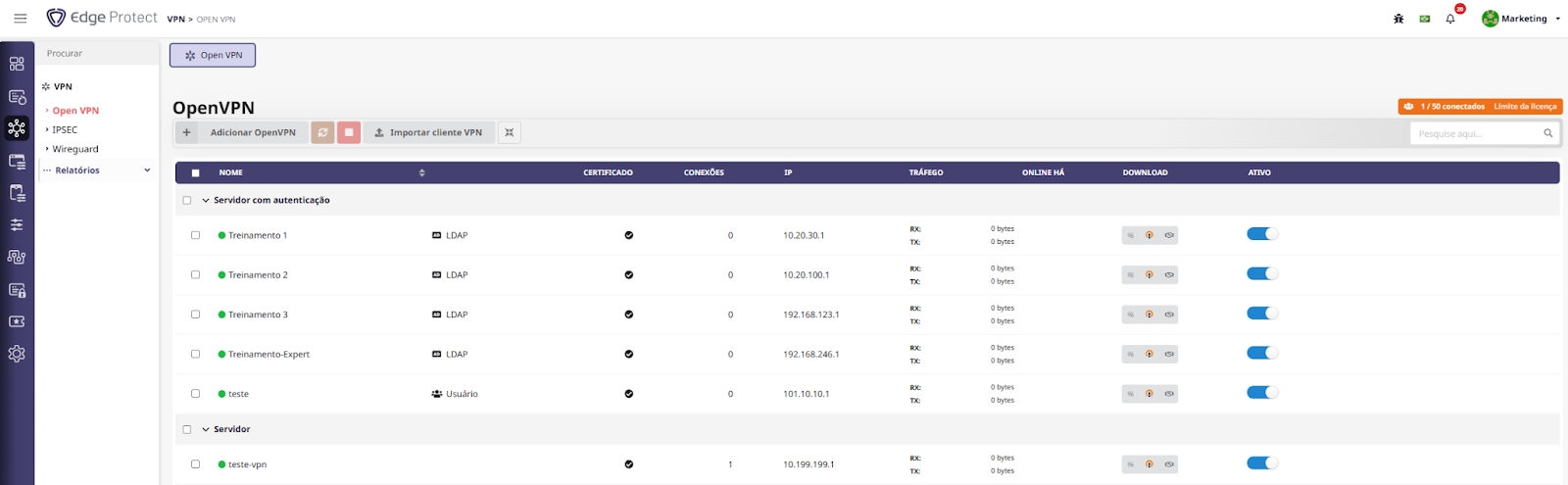

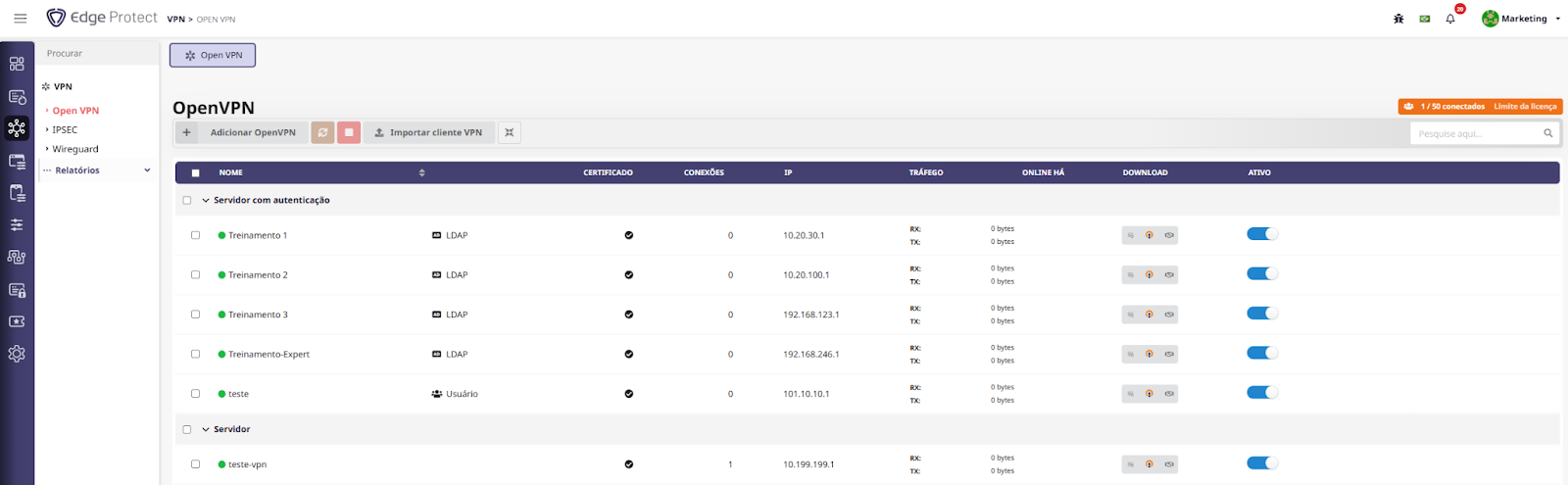

1. Acesse o módulo para configuração

Para configurar o OpenVPN e todos os protocolos de VPN suportados no Edge Protect, é necessário fazer login no painel de controle do Edge Protect. Depois, acesse ao Módulo VPN e no menu principal, localize e clique na opção "OpenVPN".

2. Adicione uma Nova Configuração de OpenVPN

Dentro do módulo VPN, selecione a opção "OpenVPN", então clique em “Adicionar” para iniciar a configuração de um novo servidor OpenVPN.

3. Escolher o modo de configuração

Selecione "Servidor com Autenticação" para configurar o Edge Protect como um servidor OpenVPN que requer autenticação dos usuários.

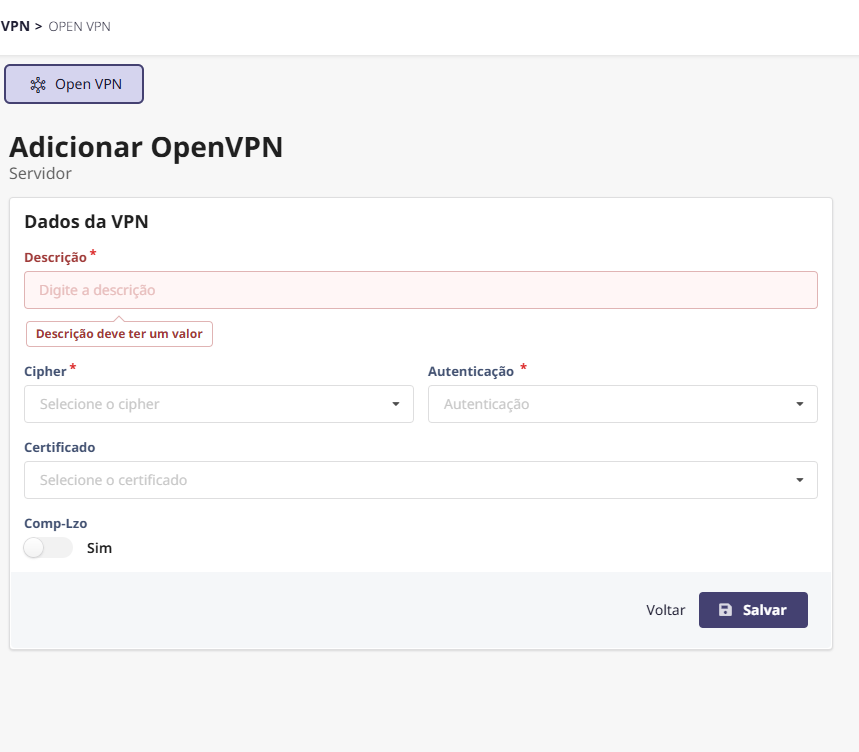

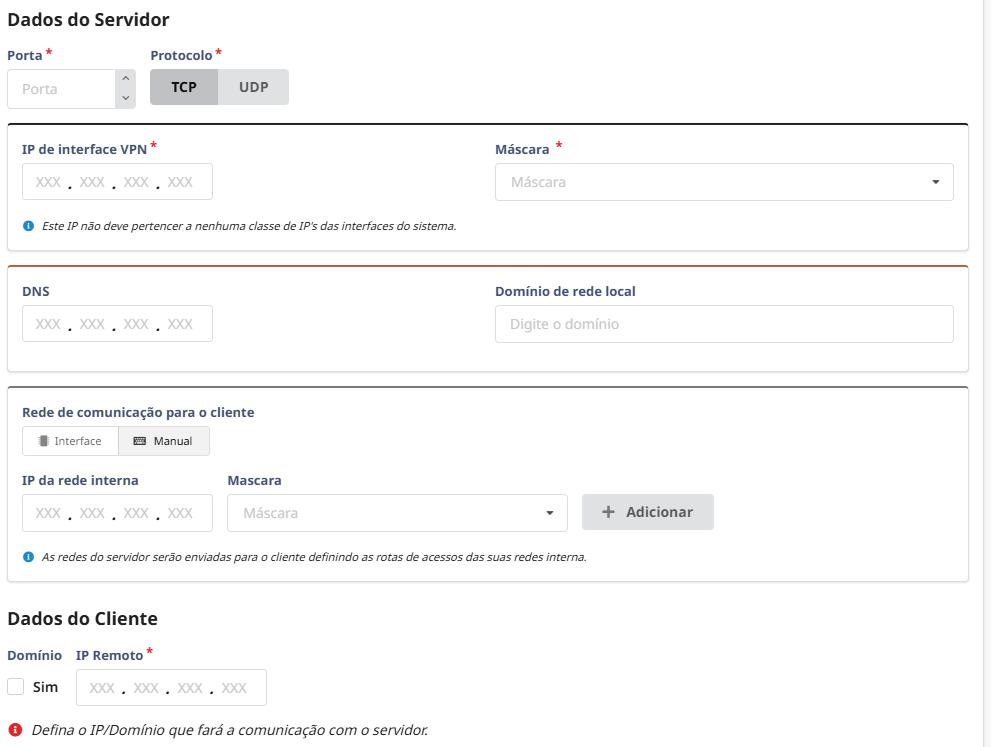

4. Detalhes da configuração do servidor com autenticação

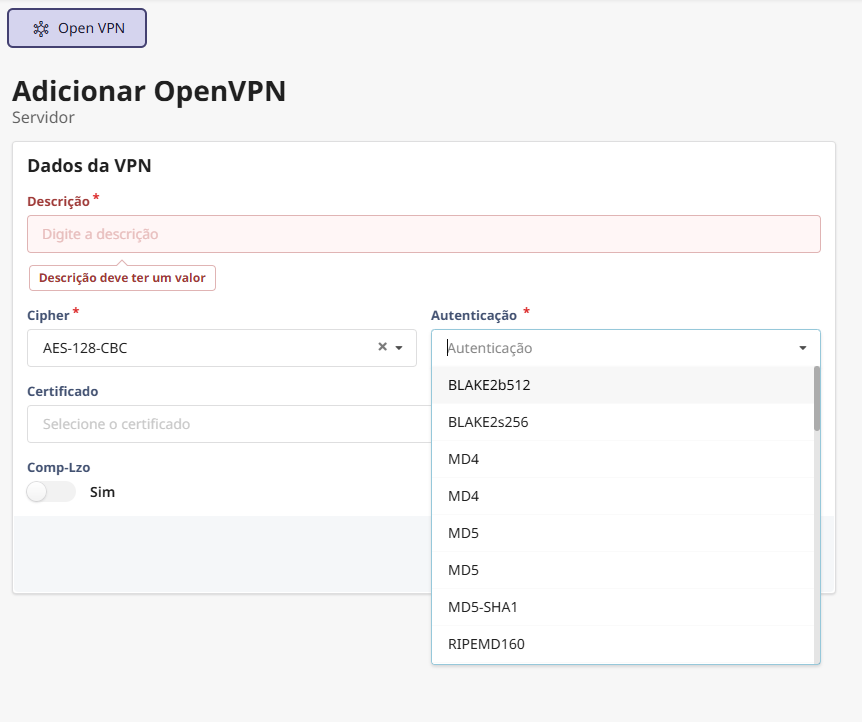

Após selecionar o servidor, clique em adicionar Open VPN, escolha o tipo da VPN que deseja usar.

Após essa outra tela, onde você poderá inserir a descrição. A dica aqui é inserir um nome para o servidor VPN. Isso ajudará a diferenciar entre diferentes servidores configurados.

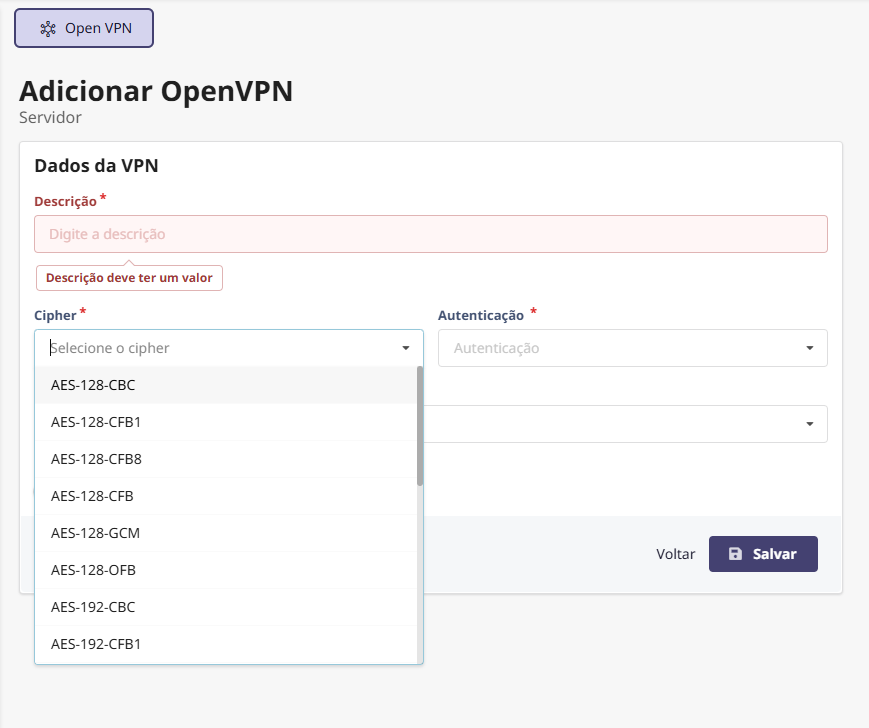

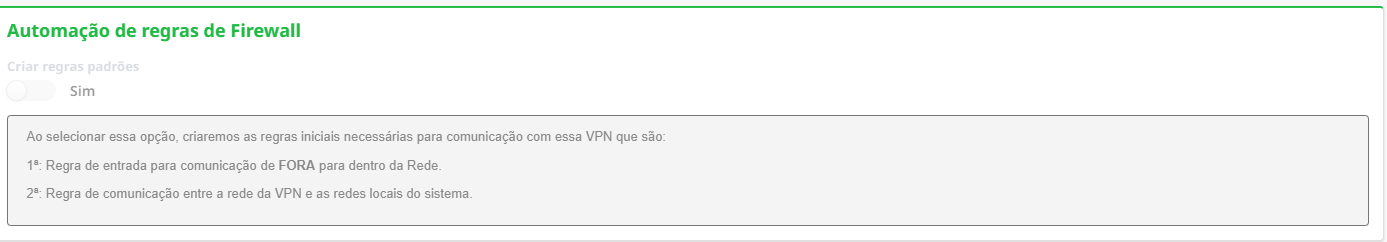

5. Defina o modo de criptografia

Clique no campo “Cipher” e escolha um método de criptografia (cipher) que será utilizado para cifrar e decifrar os pacotes transmitidos pela VPN.

PS: Certifique-se de que seja compatível com o software cliente que irá se conectar.

6. Defina a autenticação

Defina o método de autenticação que será utilizado pelos usuários que se conectarem à VPN.

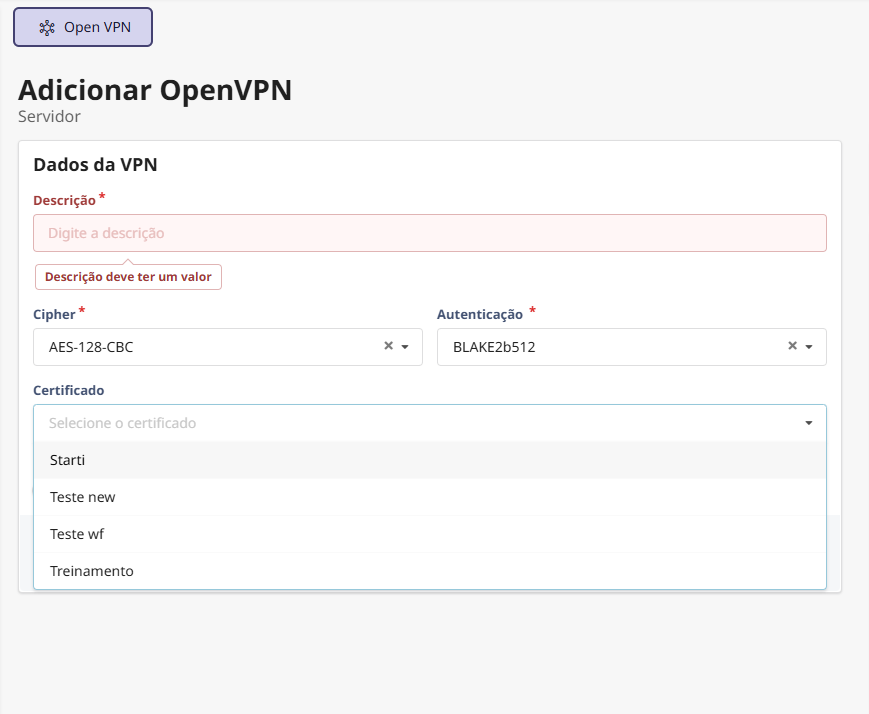

7. Selecione o certificado

Certificado: Selecione o certificado apropriado criado anteriormente no módulo "Configurations".

8. Descreva e configure os dados do servidor

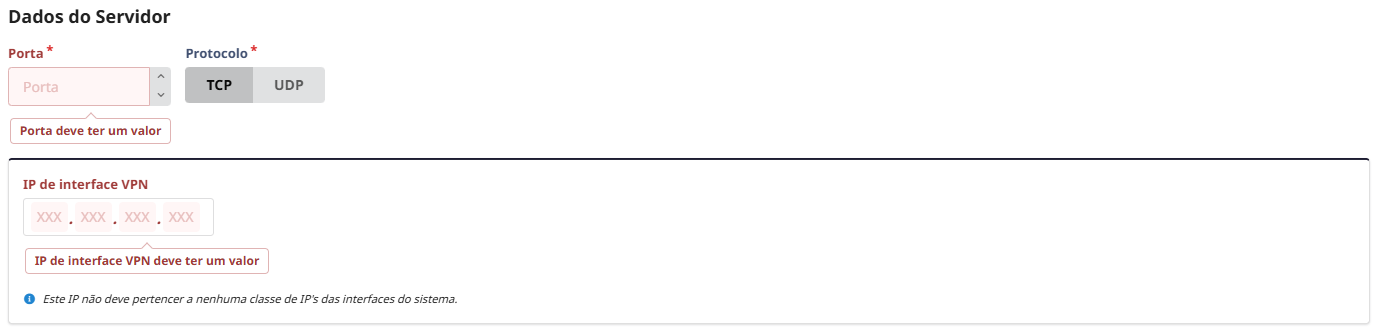

Após definir todos os dados da VPN é necessário configurar os dados do servidor onde a VPN será utilizada. Confira o passo a passo:

- Descrevendo a porta do servidor;

- Escolha entre o protocolo TCP ou UDP;

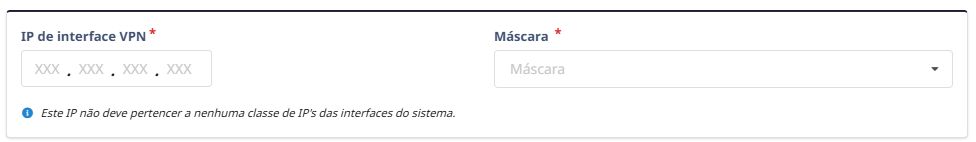

- Descreva o IP de interface da VPN;

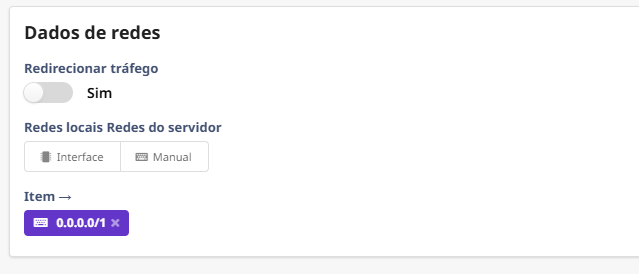

- Escolha rede do servidor - Interface ou Manual;

5. Descreva a rede de comunicação do cliente;

6. Escreva o IP e estabeleça se será remoto ou não.

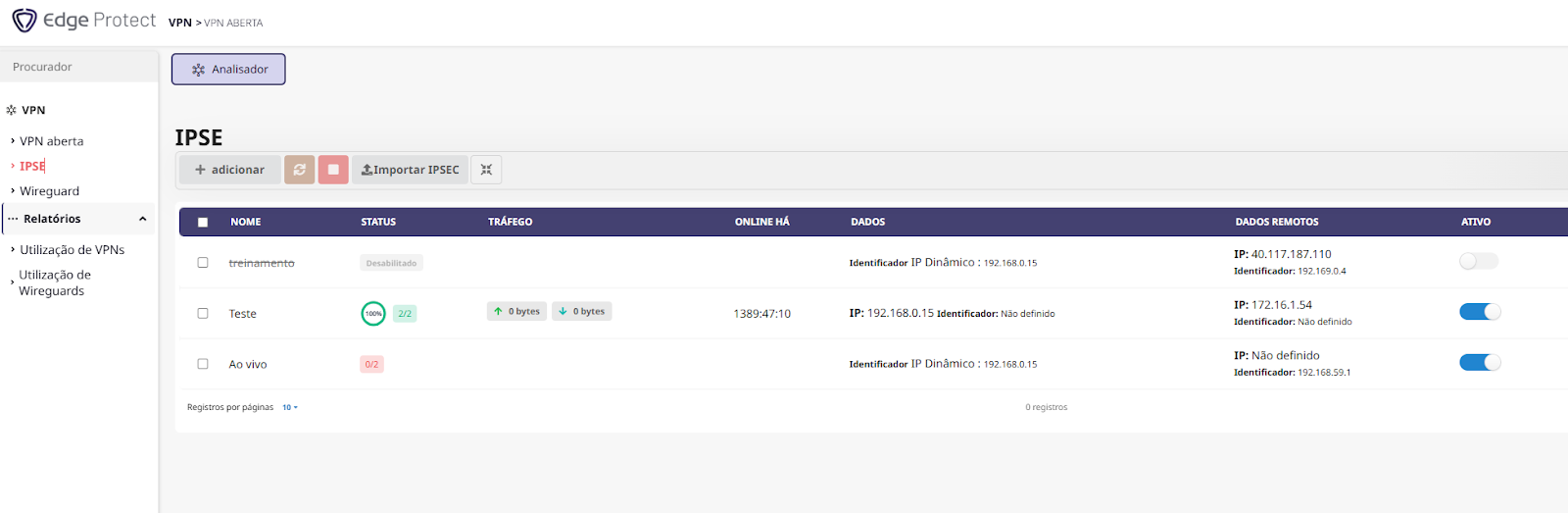

9. Redirecione o tráfego da VPN

Ative a opção para redirecionar todo o tráfego dos usuários da VPN através do firewall. Isso permitirá controlar e gerar relatórios sobre esse tráfego.

10. Estabeleça a compreensão dos dados (Comp-LZO)

Habilite ou desabilite a compressão de dados utilizando o parâmetro "comp-lzo". Essa opção pode ajudar a reduzir o uso da largura de banda, mas avalie seu impacto em conexões mais rápidas.

Potencialize a segurança e desempenho dos clientes utilizando a VPN.

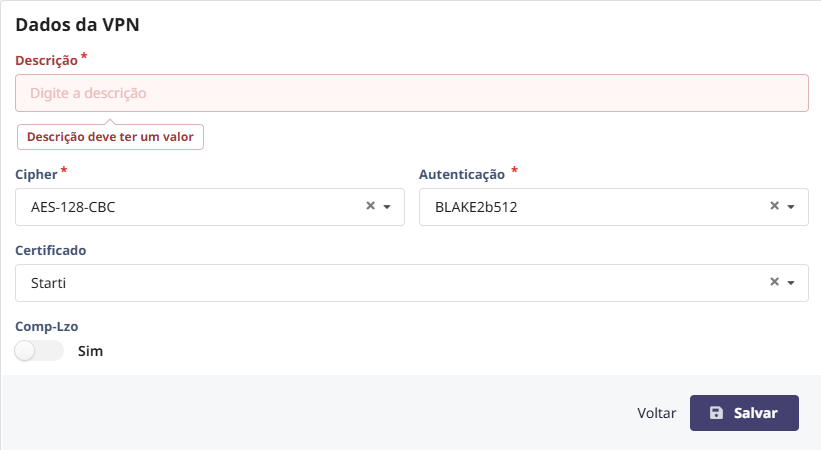

Configuração do IPsec no Edge Protect

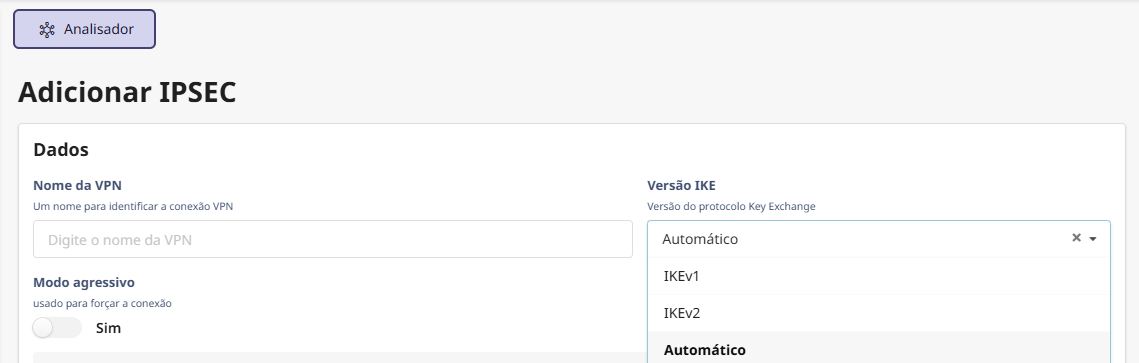

1. Adicionar túnel IPsec

Navegue até a seção de VPN IPsec e clique em "Adicionar".

Insira o nome do túnel para fácil identificação.

2. Configuração do IKE (Internet Key Exchange)

Escolha a versão do IKE (1 ou 2). A versão 2 é recomendada se compatível com ambos os lados por ser mais atualizada e segura.

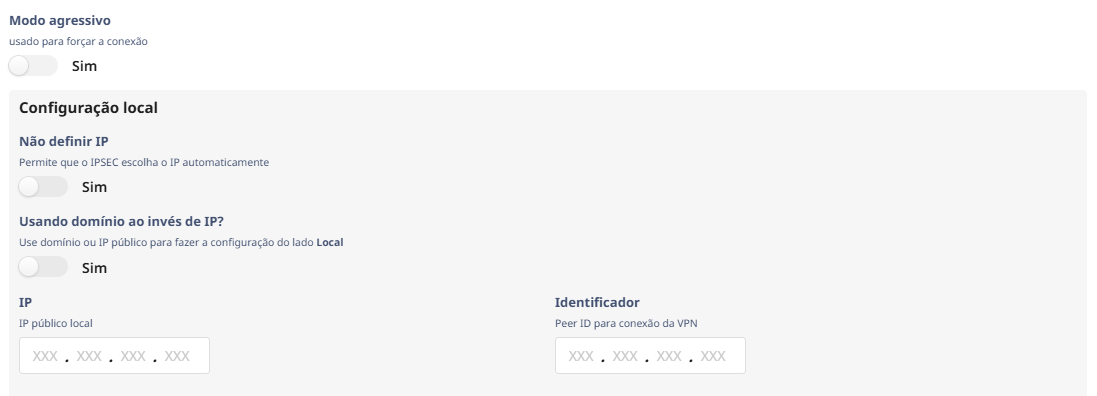

3. Escolha entre o Modo Agressivo e Modo Principal

Modo Principal: mais seguro, com troca de seis mensagens para autenticação.

Modo Agressivo: mais rápido, com troca de três mensagens, mas menos seguro.

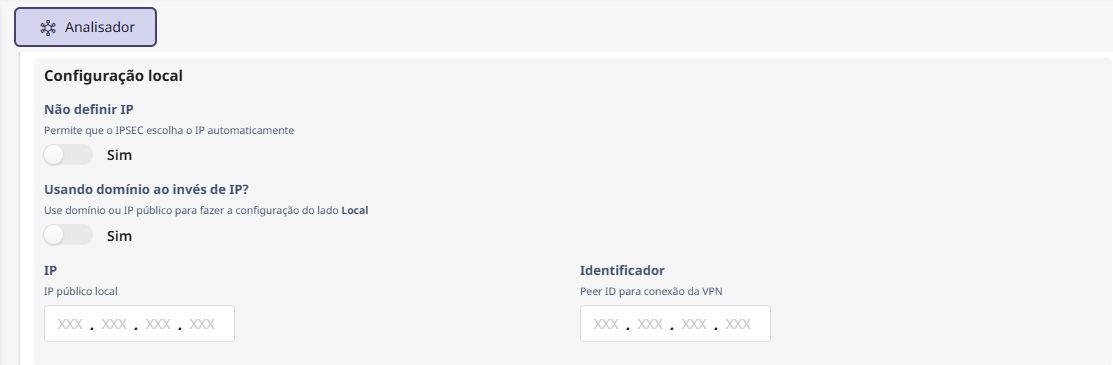

4. Defina as configurações de IP

Não Definir IP: O firewall selecionará automaticamente o IP da interface configurada.

Utilizar Domínio: Use com cautela, pois o IP público pode não estar diretamente no Edge Protect, mas sim no roteador do provedor.

Importante: preencha o identificador apenas quando o IP público não estiver diretamente no firewall; nesse caso, utilize o IP interno do próprio firewall.

Preferencialmente, utilize "Não Definir IP" para evitar problemas de resolução de IP.

5. Configuração de IP Manual

Insira manualmente o IP público da interface que fechará a comunicação com a outra borda, ou o IP que está configurado na interface que receberá a IPsec.

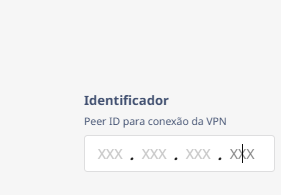

6. Identificador de Peering (Peer ID)

Configure um identificador único para a conexão, especialmente útil para IPs dinâmicos. Use um IP fixo da rede local como identificador.

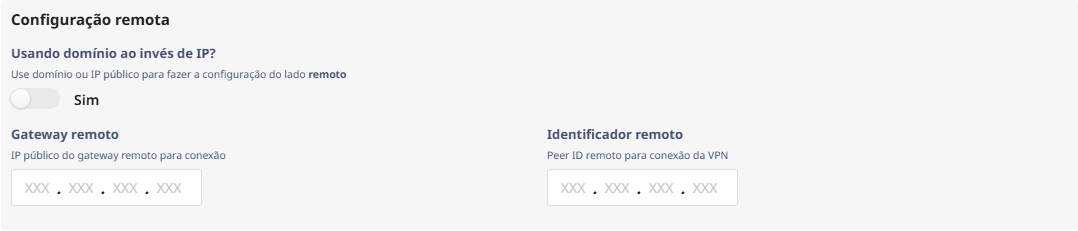

7. Configuração da rede remota

Insira o IP privado ou público da borda remota.

Para redundância, considere usar DDNS na borda remota.

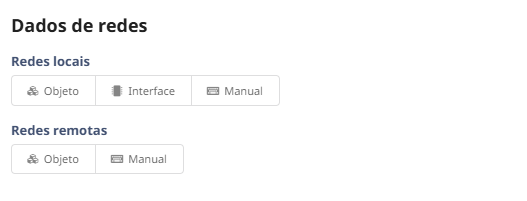

8. Dados de rede

Defina as redes a serem compartilhadas pelo túnel.

Exemplo: Rede local (10.110.110.0/24) e rede remota (172.19.20.0/24).

9. Autenticação e criptografia

Configure a criptografia e autenticação (ex.: AES-256 para criptografia e SHA-256 para autenticação).

Certifique-se de que as configurações de ambas as bordas sejam idênticas.

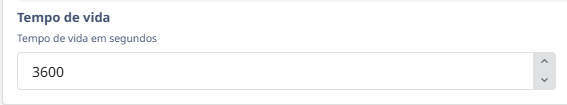

10. Configuração de vida útil

Defina o tempo de vida das fases 1 e 2 (ex.: 3600 segundos). O tempo de vida das fases 1 e 2 precisam ser diferentes, para não causar problemas na sincronização. Neste caso, a fase 2 sempre deverá ser menor que a fase 1.

A fase 1 é onde as negociações são realizadas, sendo mais custosa, pois cria o túnel de controle.

Já na fase 2, o túnel é criado e o tráfego acontece.

Importante: caso a fase 2 seja maior que a fase 1 a IPsec pode apresentar instabilidade.

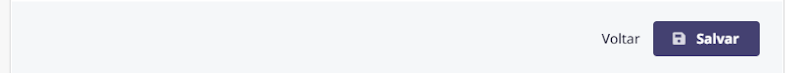

11. Salvar configuração

Após configurar todos os campos, clique em "Salvar".

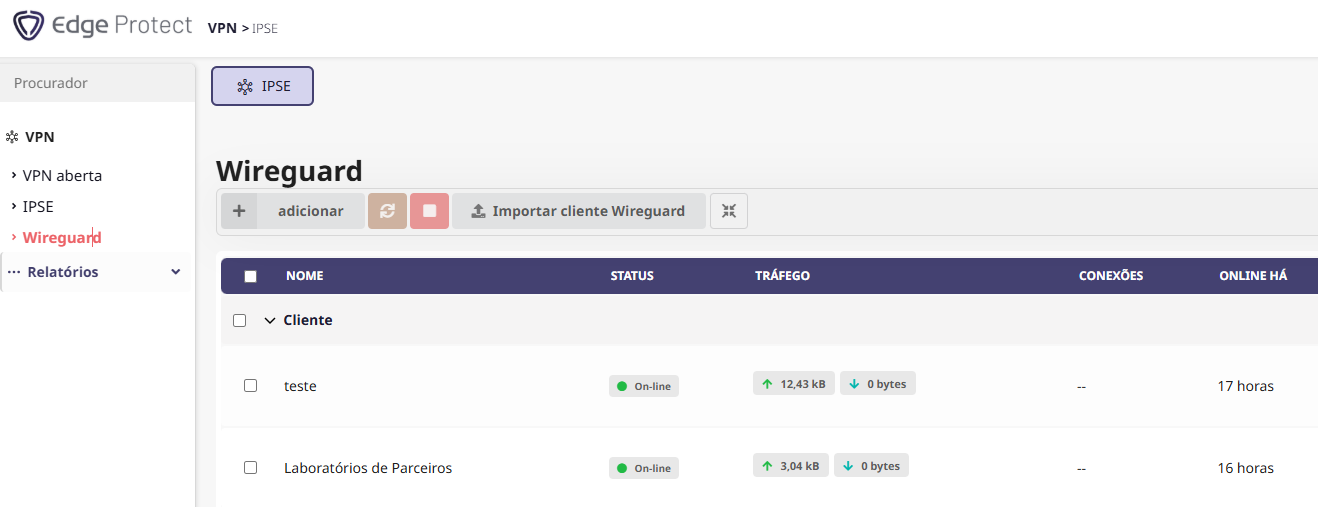

Configuração do WireGuard no Edge Protect

1. Acesse o Módulo VPN

Navegue até o módulo VPN no Edge Protect.

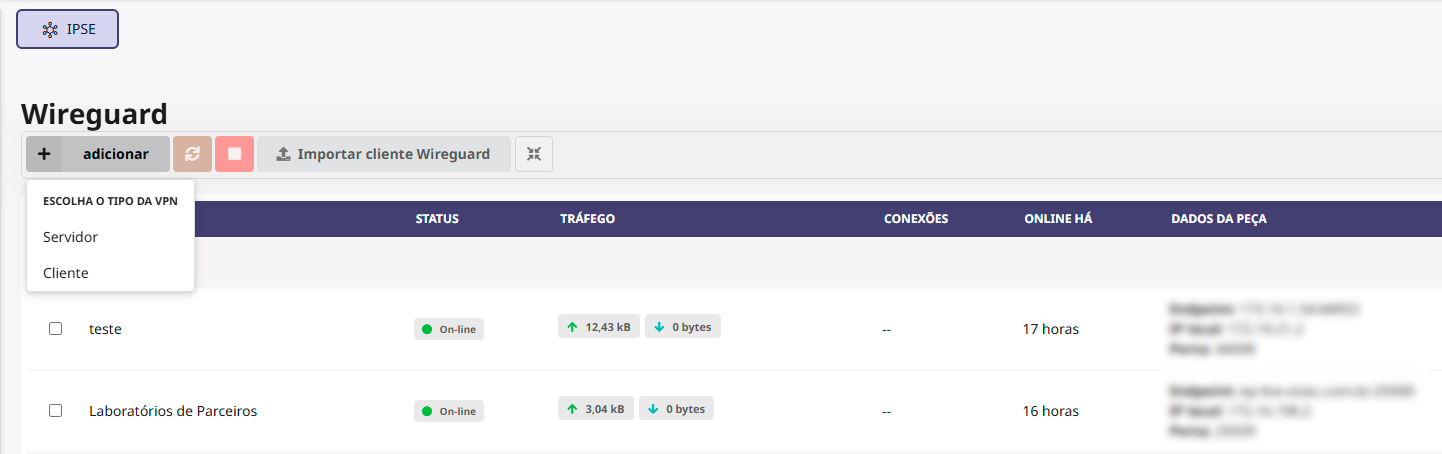

Selecione "WireGuard" e clique em "Adicionar".

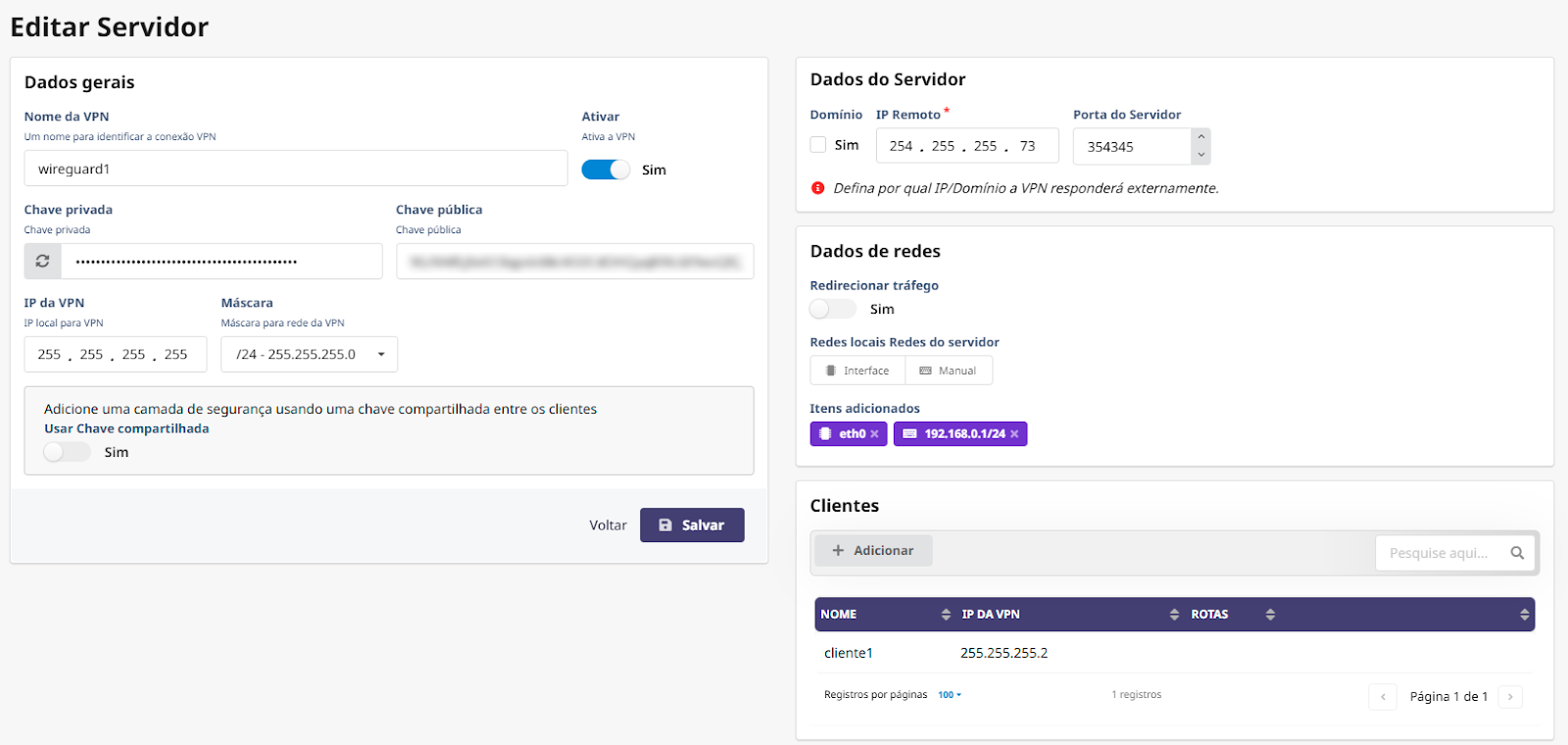

2. Criando o Servidor WireGuard

- Escolha do Servidor: defina o Edge Protect como servidor para receber conexões de clientes.

2. Nome da VPN: insira um nome descritivo para a VPN, por exemplo, "WireGuard1".

3. Ativação: decida se a VPN deve ser ativada imediatamente após a configuração ou não. Isso é útil se você estiver migrando de outro protocolo, como o OpenVPN.

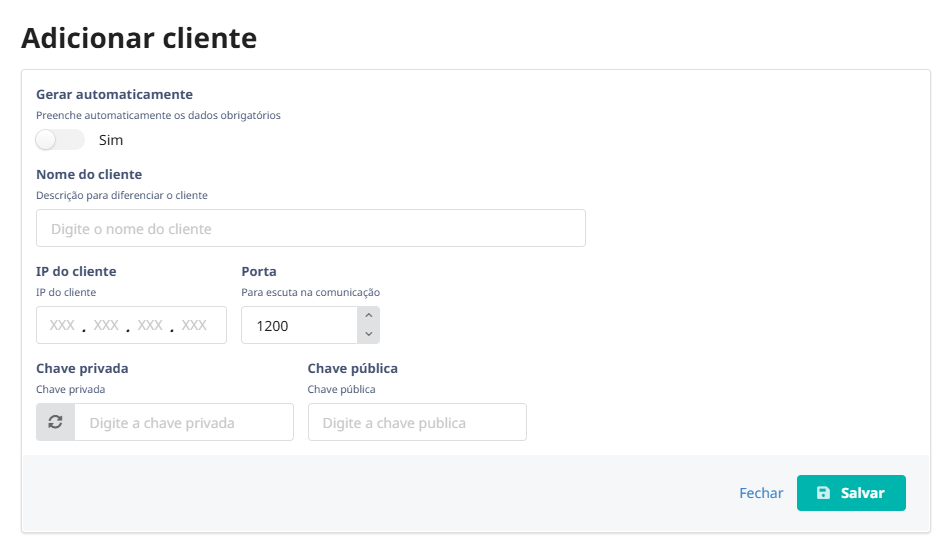

4. Chaves públicas e privadas: o Edge Protect gera automaticamente essas chaves, elas são necessárias para fechar o túnel. Normalmente, não é necessário alterar essas chaves.

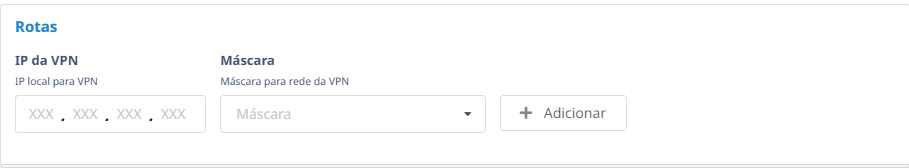

5. IP da VPN e máscara: defina uma rede que não esteja em uso no Edge Protect. Por exemplo, 10.10.100.1/24. (Nesse campo não colocamos o IP da rede, mas do túnel).

6. Chave adicional: opcionalmente, adicione uma camada extra de segurança com uma chave adicional.

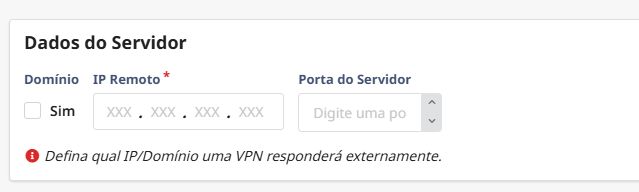

7. Dados do servidor: insira o IP público ou DDNS que os clientes usarão para se conectar. Se necessário, utilize o DDNS para uma configuração mais dinâmica.

8. Porta do serviço: escolha a porta que o cliente utilizará para chegar ao servidor. Importante que seja uma porta disponível e não utilizada no Edge Protect. Lembre-se de que o WireGuard utiliza o protocolo UDP.

9. Dados de redes: esse campo define o que você irá compartilhar com o cliente, você pode inserir o IP de um servidor específico. Use Redes locais quando o cliente/filial precisar acessar recursos internos da LAN, e use Redes do servidor quando o acesso for apenas ao túnel/VPN e ao próprio firewall.

10. Clique em salvar e depois de prosseguimento nas configurações do WireGuard.

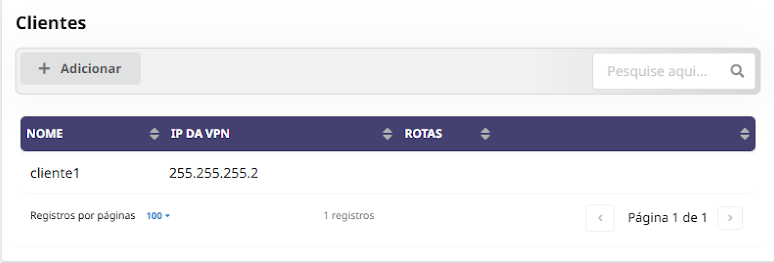

3. Adicionando clientes

1. Adicionar cliente: após salvar o túnel, adicione clientes clicando em "Adicionar" na seção de clientes.

2. Nome do cliente: insira um nome para o cliente, como "Carlos" ou "Filial". Depois clique em salvar.

3. Defina a Rota: essa configuração existe para possibilitar que o firewall que é o servidor consiga chegar a algum destino que está depois do cliente. Especifique a rede privada do outro lado do túnel. Por exemplo, 172.19.20.0/24.

4. Clique em salvar e pronto, você tem uma VPN configurada em seu cliente.

Troubleshooting para OpenVPN, IPsec e WireGuard

- Troubleshooting é o processo de identificar e corrigir falhas em TI. No contexto de VPNs, ele orienta como resolver erros e melhorar o desempenho da conexão. Veja os principais pontos:

- Verificar a configuração manual do cliente VPN: confirme se todos os certificados, métodos de autenticação, cifras e redes estão corretamente inseridos. Teste a conexão após configurar para garantir funcionamento adequado.

- Monitorar o status dos serviços: use a tela de Monitoramento de Serviços para identificar se algum serviço crítico está inativo. Reinicie ou inicie manualmente serviços parados para restaurar funcionalidades.

- Executar testes de velocidade: avalie o desempenho do link de internet para descartar problemas de conexão que possam afetar a VPN. O módulo Orchestrator é a solução mais estratégica para realizar essa avaliação.

- Recarregar o firewall com debug: ative o modo debug para visualizar regras executadas e identificar possíveis erros de configuração que impactem a VPN.

- Reiniciar os serviços da VPN: se necessário, desative e ative novamente os serviços da VPN, para correção de falhas temporárias

Essas ações ajudam na identificação e resolução dos problemas comuns de VPN, garantindo maior estabilidade e segurança na conexão.

Passos finais de validação das VPNs

- Verificação do estado do túnel: confirme se o túnel está ativo e estabelecido, usando comandos como ipsec status all para IPsec ou wg show para WireGuard. No OpenVPN, monitore o tráfego para garantir que está passando pelo túnel corretamente.

- Teste de conectividade: realize testes de ping entre os pontos da rede, tanto internos quanto externos, para garantir que o tráfego está sendo roteado pelo túnel VPN. O uso de traceroute também pode ajudar a identificar o caminho dos pacotes; utilize também o route -n para mostrar as rotas e se os túneis OpenVPN e WireGuard estão funcionando.

- Valide o funcionamento das regras: é preciso criar regras de encaminhamento entre as redes locais de cada ponta da VPN para permitir o tráfego correto; tratando a VPN como mais uma rede interna.

- Monitoramento via gráficos e logs: analise os logs do sistema e gráficos de tráfego para identificar possíveis falhas ou interrupções na comunicação. Isso permite validar se o túnel está transmitindo dados conforme esperado.

- Segurança mínima exigida: certifique-se de que as configurações de criptografia e autenticação estejam segundo as recomendações, como uso de AES-256 e SHA-256 para IPsec, e chaves válidas para WireGuard e OpenVPN.

- Recomendações de maturidade: evite abrir portas desnecessárias no firewall e mantenha as configurações alinhadas com boas práticas de segurança, garantindo que apenas o tráfego autorizado passe pelo túnel VPN.

O Edge Protect Max é a oportunidade que você precisava para implementar uma VPN com alto desempenho. Arquitetura padronizada para ambientes distribuídos, gerenciamento simplificado e segurança avançada; tudo em um único produto.

Preencha o formulário garanta sua licença agora: