A segurança de redes é um braço da segurança da informação, composta por diversas estratégias e ferramentas que visam garantir a confidencialidade, integridade e disponibilidade das informações que circulam ou podem ser acessadas por meio de uma rede. Uma dessas ferramentas é (IDS) Sistemas de Detecção de Intrusão e (IPS) Sistemas de Prevenção de Intrusão, desenvolvidos para analisar o tráfego da rede e bloquear ameaças e ataques cibernéticos.

Diferente do firewall, que executa uma proteção perimetral, o IDS/IPS realiza uma defesa interna, sendo essencial contra ameaças já presentes na rede. Diante do aumento de 67% nos ataques cibernéticos no Brasil em 2024, segundo a TI Inside, ter uma ferramenta proativa e avançada deixou de ser opcional, tornou-se essencial para a continuidade dos negócios.

E como é impossível falarmos de ferramentas IDS/IPS e segurança proativa e não falar do Módulo Guardian, ao logo deste artigo você vai descobrir como ele funciona, seus diferenciais e como configurá-lo de maneira eficaz e analisar em tempo real.

Continue lendo e descubra.

Como o módulo Guardian funciona?

O Guardian é o módulo IDS/IPS do Edge Protect, projetado para atuar como um sistema avançado de proteção em nível de rede, atuando principalmente como um antivírus de rede e um sistema de detecção e prevenção de intrusões (IDS/IPS). Aqui estão alguns dos principais aspectos do seu funcionamento:

- Monitoramento de tráfego: o Guardian inspeciona o tráfego que passa pelas regras do firewall, analisando os pacotes de dados em tempo real para identificar atividades suspeitas ou maliciosas.

- Detecção de ameaças: baseando-se em regras e padrões predefinidos, o Guardian detecta comportamentos anômalos, como tentativas repetidas de acesso não autorizado (ataques de força bruta) ou tráfego proveniente de IPs conhecidos por serem maliciosos.

- Bloqueio automático: quando uma ameaça é detectada, o Guardian bloqueia automaticamente o IP associado a essa atividade suspeita. Por exemplo, após várias tentativas falhas de login administrativo, o IP ofensivo é bloqueado por um período definido nas configurações.

- Root check (checagem ativa): o módulo também executa verificações na máquina que hospeda o Edge Protect, garantindo que não haja comprometimentos no sistema operacional ou na configuração do servidor.

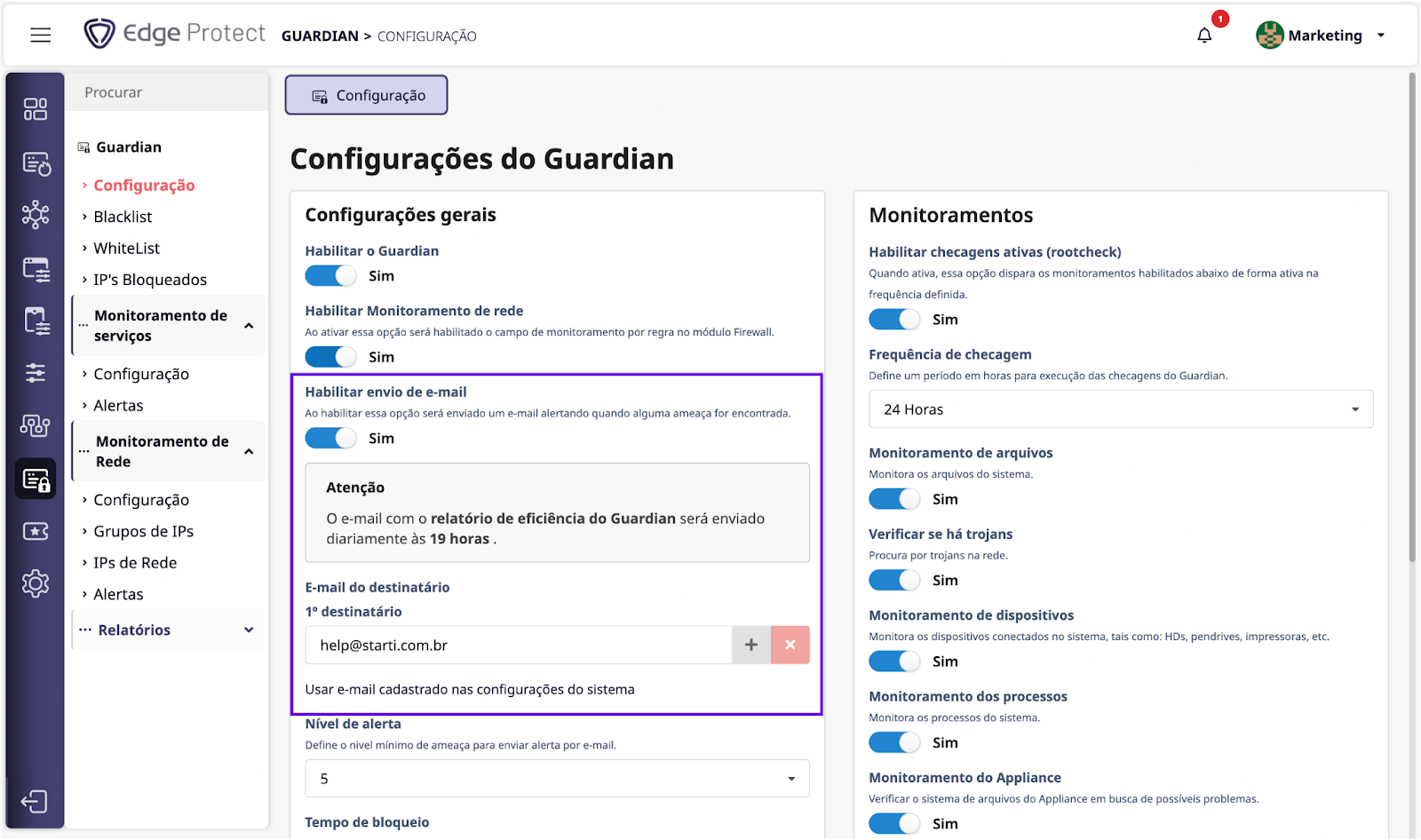

- Alertas e notificações: o Guardian pode ser configurado para enviar alertas via e-mail sempre que uma ação significativa ocorrer, como o bloqueio de um IP ou a detecção de uma ameaça.

- Blacklist e whitelist: o módulo gerencia listas negras (blacklist) e listas brancas (whitelist) para controlar quais IPs devem ser bloqueados automaticamente e quais nunca devem ser bloqueados, mesmo que apresentem atividades suspeitas.

- Relatórios e logs: o módulo gera logs/relatórios detalhados das atividades monitoradas, permitindo à equipe de TI revisar eventos passados e ajustar as configurações conforme necessário para melhorar a segurança da rede.

Clique aqui e conheça os diferenciais do módulo Guardian.

Configurando e operando o Guardian

Para aproveitar todo o potencial do Guardian, é essencial configurá-lo corretamente, garantindo uma proteção eficaz. Desde a instalação até a operação diária, cada etapa do processo foi projetada para oferecer segurança máxima sem comprometer o desempenho da rede.

1) Acesse o portal do StartiOne:

Para começar a configuração do módulo Guardian do Edge Protect, é necessário acessar a ferramenta e entrar no mesmo. Faça login no portal do StartiOne.

2) Navegue até o módulo Licensor

Dentro do menu, clique em "Licensor" e, em seguida, acesse a aba "Licenças".

3) Selecione a licença desejada:

Encontre e selecione a licença que você deseja configurar com o Guardian.

4) Habilite o Guardian:

Como a licença selecionada, clique no botão de habilitação para ativar o Guardian.

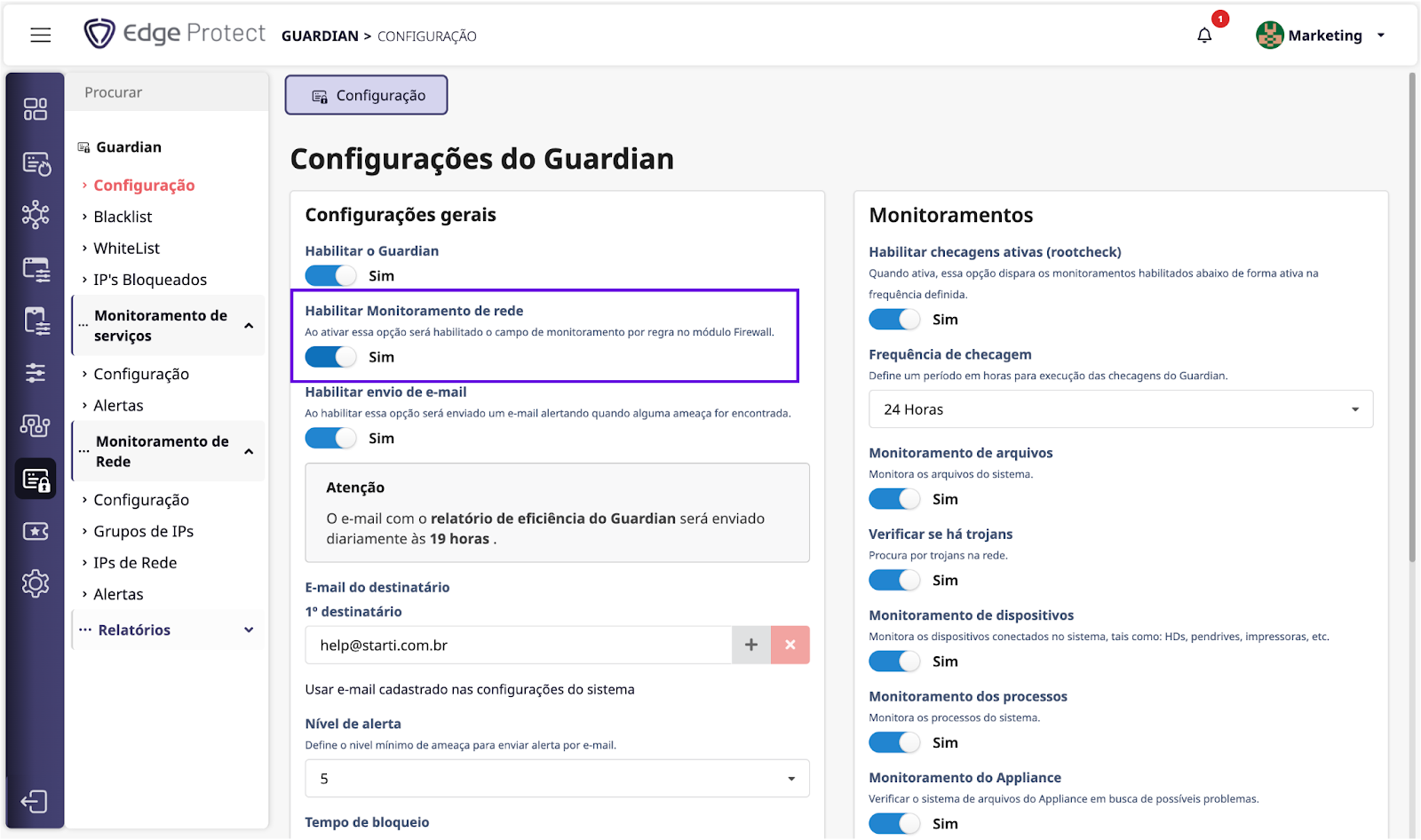

5) Ative o monitoramento de rede:

Após habilitar a licença, você já pode realizar as configurações do Guardian no Edge Protect. Acesse o painel do módulo Guardian, abaixo do botão de habilitação, localize e ative a opção “monitoramento de rede", o que permitirá que você monitore pacotes suspeitos.

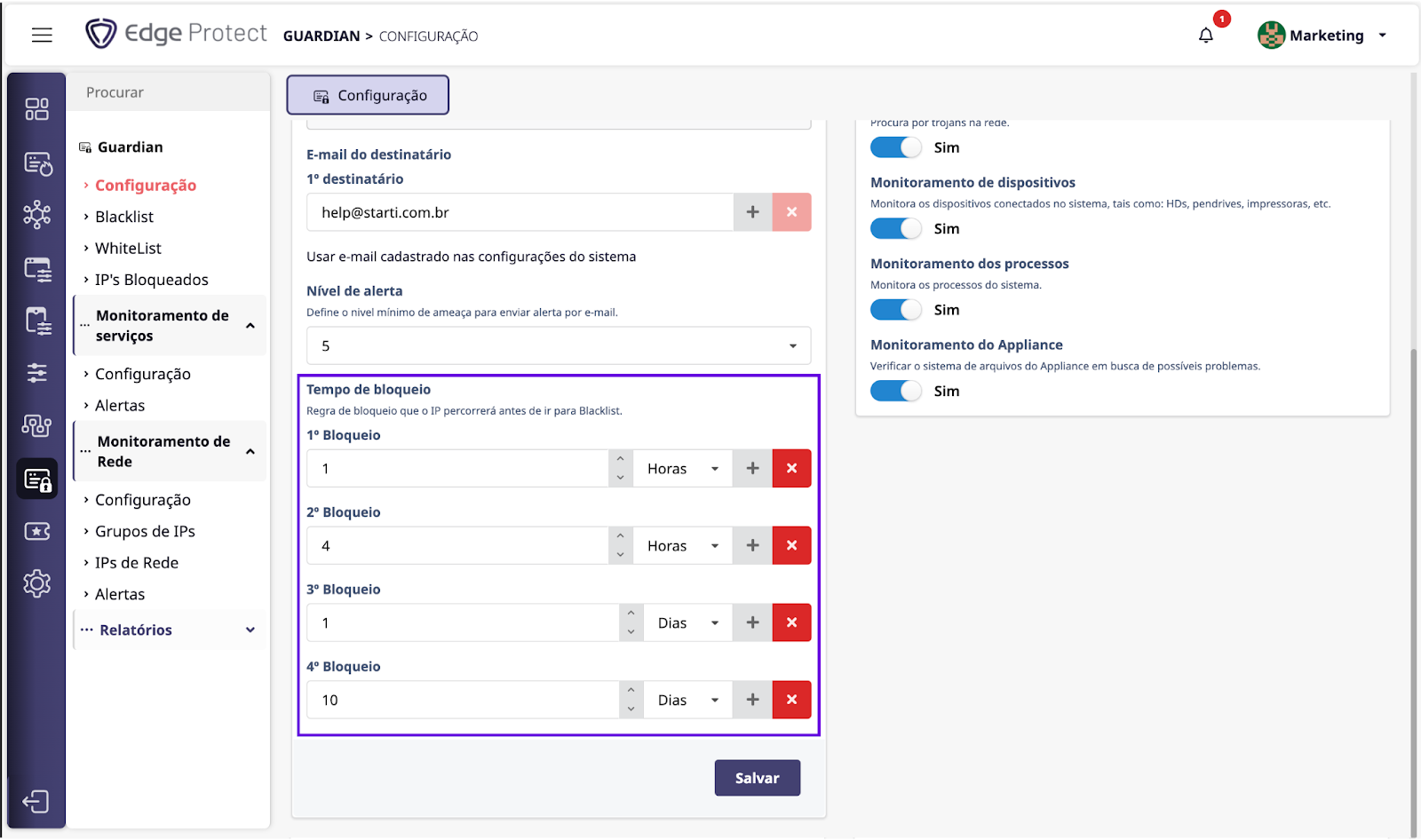

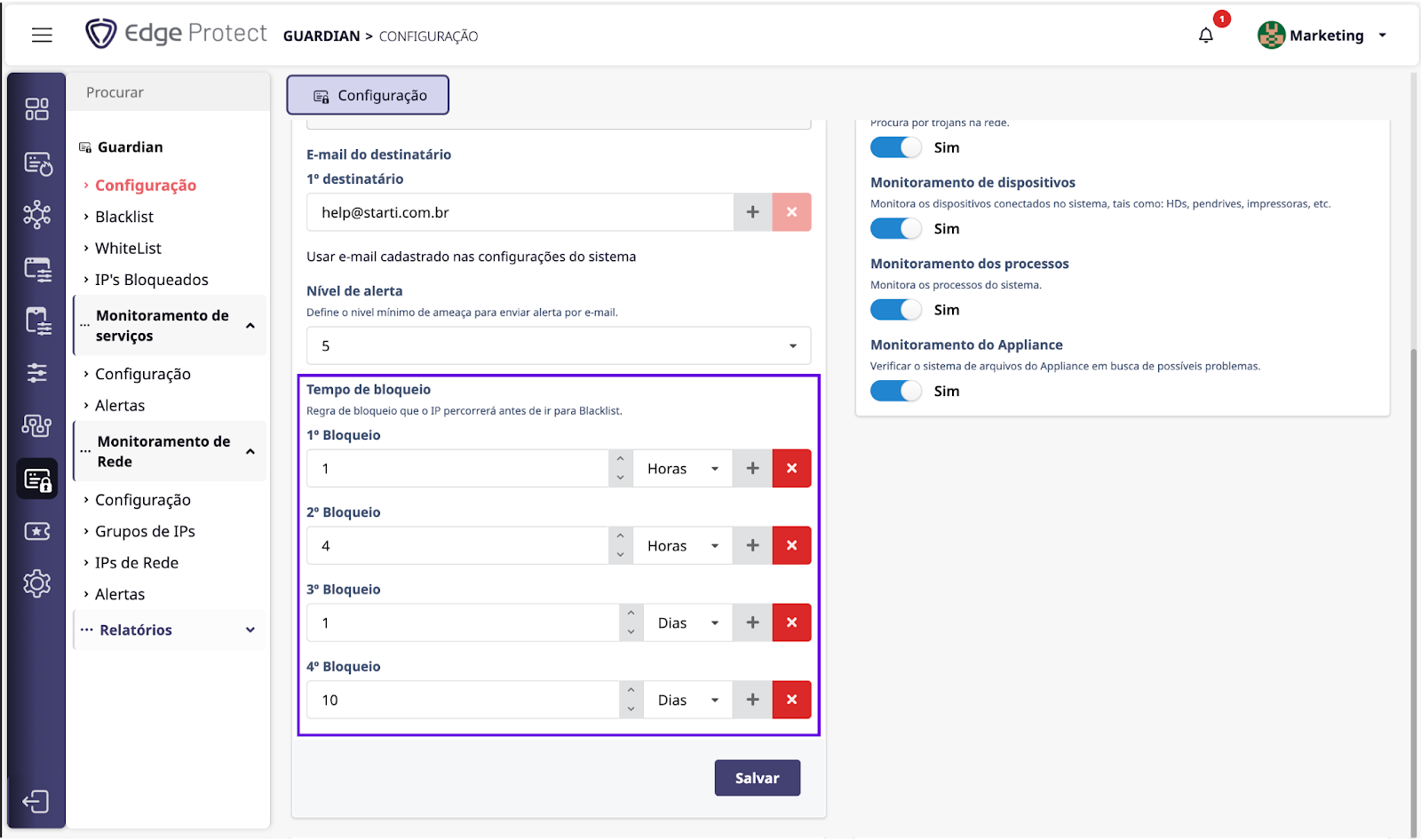

6) Configure as regras de bloqueio:

Com monitoramento ativo, defina as regras que determinarão quando um IP deve ser bloqueado. Por exemplo, configure os tempos de bloqueio conforme abaixo:

- Primeira tentativa falha: 5 minutos

- Segunda tentativa falha: 10 minutos

- Terceira tentativa falha: 1 hora

- Quarta tentativa falha: 10 horas e inclusão automática na blacklist.

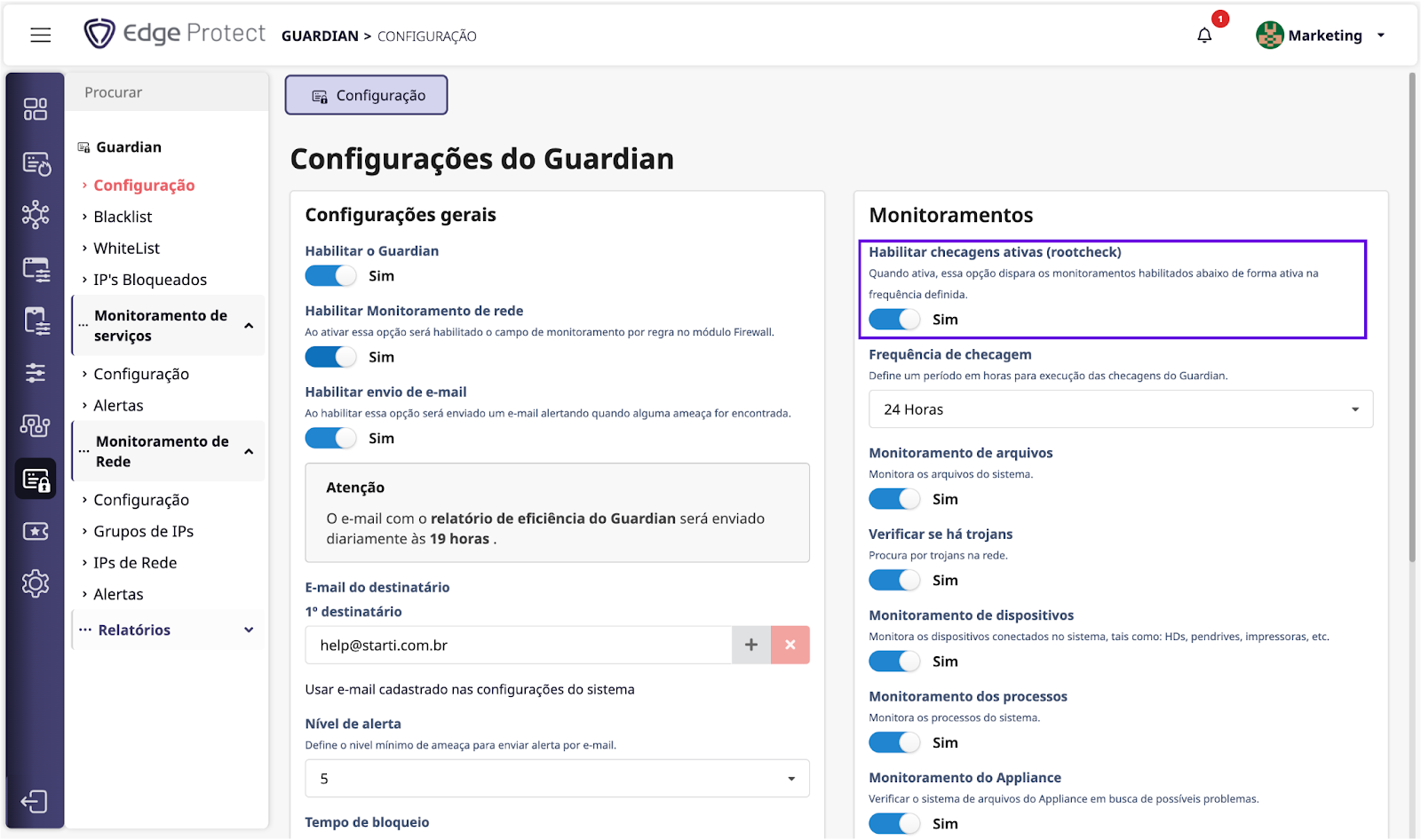

7) Habilite o root check (checagem ativa):

Habilite a checagem ativa para monitorar a máquina que hospeda o Edge Protect e configure uma frequência adequada (por exemplo, uma vez a cada 24 horas).

8) Ative os alertas por e-mail:

Configure o envio de alertas via email utilizando SendGrid ou SMTP, para notificar sobre tentativas de ataque ou bloqueios realizados pelo Guardian.

9) Teste as configurações:

Para realizar a verificação das configurações, realize testes simulando tentativas de acesso não autorizadas (como errar repetidamente a senha root) e observe se os bloqueios ocorrem conforme configurado

10) Monitore os alertas gerados:

Por fim, acesse regularmente o módulo do Guardian para verificar os alertas gerados e confirmar que os bloqueios estão sendo aplicados corretamente.

Utilizando o Guardian em um cenário de ataque

Vamos simular um cenário para demonstrar a eficácia do módulo Guardian na proteção de uma empresa contra ataques de força bruta. Imagina uma empresa chamada "Tech Solutions", que possui um servidor que hospeda suas aplicações críticas e permite acesso remoto para funcionários.

Preocupada com a segurança, a equipe de TI da empresa decide implementar o módulo Guardian para proteger o servidor contra os ataques cibernéticos, especialmente tentativas de força bruta.

Realizando a configuração do módulo Guardian

A equipe de TI inicia o processo de proteção configurando o módulo Guardian:

- Ativação do módulo Guardian: o Guardian é habilitado no painel do Edge Protect.

- Configuração de regras de bloqueio: eles definem que IPs serão bloqueados após 3 tentativas falhas de acesso em um intervalo de 5 minutos.

- Alertas personalizados: Notificações por e-mail são configuradas para informar a equipe sempre que um bloqueio ocorrer.

O desenvolvimento do cenário

Pouco tempo depois, um atacante inicia um ataque de força bruta, tentando adivinhar a senha da conta administrativa. Após várias tentativas falhas, o módulo Guardian detectou que o mesmo IP fez 3 tentativas sem sucesso em menos de 5 minutos. O módulo automaticamente bloqueia esse IP por 10 horas, impedindo qualquer nova tentativa de acesso.

Resultado das estratégias de proteção

Assim que o bloqueio ocorre, a equipe de TI recebe uma notificação por e-mail informando sobre o bloqueio do IP suspeito. Eles analisam os logs gerados pelo Guardian e confirmam que houve várias tentativas não autorizadas provenientes desse IP.

Como resultado da ação rápida do módulo Guardian, a empresa evita uma violação de segurança e protege seus dados sensíveis.

Eleve a defesa dos seus clientes com o Edge Protect

Como apresentamos aqui, o módulo Guardian é uma ferramenta desenvolvida para elevar suas estratégias de segurança da rede, mas é apenas um dos recursos que você precisa para cuidar dos seus clientes. Por isso, o Edge Protect é a solução NGFW ideal, com outros recursos desde o firewall até o controle de acessos dos usuários na web, possibilitando um nível de segurança muito mais alto.

Com recursos exclusivos e eficazes, o Guardian se destaca no mercado em relação às outras soluções. Confira:

- Integração com firewall: um módulo projetado para funcionar em conjunto com firewalls.

- Bloqueio automático de IPs: identificando e bloqueando múltiplas tentativas falhas de acesso, sem a necessidade de intervenção manual - garantindo uma reação instantânea às ameaças.

- Alertas personalizáveis: configure os alertas via e-mail para notificar administradores sobre atividades suspeitas ou bloqueios realizados.

- Relatórios detalhados: tenha logs e relatórios detalhados das atividades monitoradas, facilitando a análise posterior e a tomada de decisões informadas sobre ajustes nas configurações de segurança.

- Facilidade na operação: projetado para ser fácil de configurar e gerenciar, permitindo que equipes de TI implementem rapidamente medidas eficazes sem complicações excessivas.

- Foco na prevenção de ataques específicos: altamente eficaz na detecção e prevenção contra ataques comuns, como força bruta e tentativas não autorizadas de acesso, oferecendo uma camada adicional de proteção focada nessas ameaças.

Descubra a oportunidade única que o Edge Protect oferece a você, para transformar a segurança em um diferencial competitivo e seu posicionamento no mercado de cibersegurança. Chegou a hora de dar o próximo passo!

Conheça agora mesmo Edge Protect e torne-se um líder em segurança cibernética. Preencha o formulário e assista o overview da ferramenta: