A transmissão de dados é uma ação constante na vida digital. Cada interação, seja em computadores, dispositivos móveis, ambientes corporativos, plataformas de trabalho remoto ou aplicativos de mensagem, envolve dados em movimento e, com isso, riscos de interceptação.

É nesse cenário que a criptografia se torna essencial: uma camada de proteção que garante a privacidade, autenticidade e integridade das informações.

A criptografia é a prática de tornar dados ilegíveis para terceiros não autorizados. Ela transforma a informação original em um código (ou cifra), que só pode ser decodificado por alguém com a chave correta.

Neste artigo, vamos falar sobre a criptografia de ponta a ponta (E2EE), seus desafios técnicos e as boas práticas para implementá-la de forma eficiente, sem travar fluxos ou comprometer a experiência operacional.

O que é criptografia ponta a ponta e como ela funciona?

A criptografia de ponta a ponta (E2EE) é um modelo de proteção que assegura que apenas o remetente e o destinatário de uma informação possam acessá-la em seu conteúdo original. Nem mesmo os servidores intermediários — como os de provedores de internet, sistemas de comunicação ou soluções SaaS — têm acesso ao conteúdo criptografado.

O processo se baseia em um par de chaves criptográficas:

- A mensagem é criptografada com a chave pública do destinatário, que pode ser amplamente compartilhada;

- Apenas a chave privada correspondente, armazenada de forma segura no dispositivo do destinatário, pode decodificar o conteúdo.

Mesmo que a comunicação seja interceptada por terceiros ou por softwares maliciosos, os dados permanecem ilegíveis sem essa chave privada. Isso garante uma proteção robusta contra ataques man-in-the-middle, espionagem digital e vazamentos de dados sensíveis.

A E2EE é amplamente utilizada em diversos contextos, como:

- Aplicativos de mensagens seguras: como WhatsApp, Signal e Telegram;

- Ambientes de colaboração corporativa: como Microsoft Teams e Zoom (com configurações adequadas);

- Soluções SaaS que lidam com dados sensíveis: Fintechs, plataformas de saúde;

- Sistemas de backup e armazenamento em nuvem.

As quatro etapas da criptografia de ponta a ponta

- Criptografia: a utilização do algoritmo que criptografa os dados sensíveis com funções matemáticas complexas para embaralhar os dados e torná-los ilegíveis, onde apenas os usuários autorizados com a chave poderão ler.

- Transmissão segura: os dados trafegam pela rede protegidos.

- Descriptografia no destino: o destinatário usa sua chave privada para acessar a mensagem original.

- Autenticação: ocorre a verificação dos dados criptografados para garantir a integridade e autenticidade.

Os desafios de implementar criptografia sem travar a operação

Embora a criptografia ponta a ponta ofereça segurança elevada, sua implementação pode gerar gargalos e complexidades operacionais se não for bem planejada. A seguir, destacamos os principais desafios enfrentados por MSPs e prestadores de serviços de TI:

1. Processamento e latência

- A criptografia impõe uma carga computacional adicional, que sem otimização, pode causar lentidão perceptível em sistemas de comunicação e transmissão.

- Serviços que lidam com grandes volumes de dados ou tempo real, como streaming ou videochamadas, sofrem mais.

- Quando aplicada em endpoints com recursos limitados (como dispositivos móveis ou IoT), a criptografia pode gerar degradação severa de desempenho.

2. Integração com sistemas legados

- Muitas infraestruturas corporativas possuem aplicações legadas que não suportam nativamente criptografia moderna.

- Isso dificulta a interoperabilidade e exige adaptações ou soluções intermediárias, que aumentam o risco de erros ou falhas.

3. Gestão de chaves e complexidade operacional

- O controle, rotação e armazenamento seguro das chaves criptográficas é um dos aspectos mais críticos (e negligenciados).

- Má gestão pode levar a perda de dados, acessos indevidos ou custos operacionais elevados.

- Quando realizada de forma manual, a gestão de chaves se torna mais propensa a erros, além de elevar os custos operacionais e a carga sobre a equipe técnica.

Dicas para uma implementação eficiente da criptografia de ponta a ponta

A boa notícia é que criptografia não precisa ser sinônimo de lentidão ou complexidade. Com o planejamento adequado e as ferramentas certas, é possível proteger dados sem comprometer desempenho, escalabilidade ou experiência do usuário.

1. Avalie o cenário de dados do seu cliente

Antes de iniciar qualquer projeto de criptografia, mapeie:

- Quais dados precisam de proteção máxima?

- Onde eles trafegam?

- Quais sistemas estão envolvidos?

Esse diagnóstico permite priorizar a criptografia em fluxos realmente críticos, economizando recursos computacionais em dados de menor risco.

2. Adote criptografia transparente e escalável

Algumas tecnologias foram desenvolvidas para minimizar o impacto da criptografia sobre o desempenho:

- AES-NI (Advanced Encryption Standard – New Instructions): aceleração de criptografia por hardware em processadores modernos.

- TLS 1.3: versão mais segura e eficiente do protocolo de segurança para comunicação web, com menor latência e mais agilidade na negociação de conexões seguras.

- Criptografia transparente: implementada no nível do sistema de arquivos ou banco de dados, sem afetar a experiência do usuário

3. Automatize a gestão de chaves

A gestão de chaves é o coração da criptografia, e também um dos maiores pontos de falha se feita manualmente.

- Utilize soluções como Vault by HashiCorp, AWS KMS, Azure Key Vault ou Google Cloud KMS

- Estabeleça políticas de rotação automática, auditoria e backup seguro

- Integre a gestão de chaves a sistemas de autenticação e autorização

4. Garanta conformidade consistente

Além da segurança, a criptografia ajuda a atender regulamentos como:

- Lei Geral de Proteção de Dados (LGPD) e Regulamento Geral de Proteção de Dados (GDPR);

- Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA);

- Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI-DSS).

Mantenha documentação clara e revisões periódicas, inclusive de configurações criptográficas e fluxos de dados.

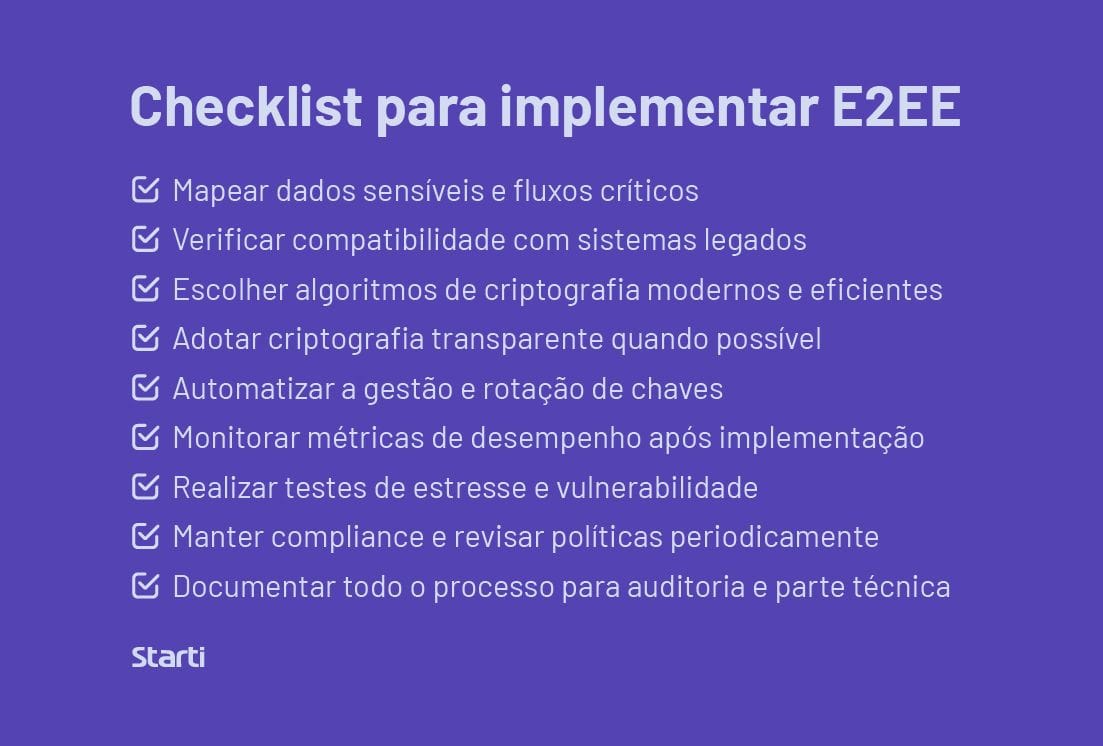

Checklist para implementar E2EE sem travar a operação do seu cliente

A criptografia ponta a ponta é um dos pilares mais sólidos para proteger a confidencialidade e a integridade das informações. E, ao contrário do que muitos acreditam, ela não precisa comprometer a operação ou a experiência do usuário, desde que seja implementada com inteligência, contexto e apoio das ferramentas certas.

Para MSPs, prestadores de serviços e líderes de TI, a E2EE representa uma oportunidade de entregar valor real aos clientes, garantindo segurança elevada, sem aumentar a complexidade ou os custos da operação.

Quer ver como a criptografia ponta a ponta funciona na prática?

Conheça o módulo VPN do Edge Protect, com OpenVPN integrado para proteger conexões e dados críticos com alto desempenho.

Preencha o formulário abaixo e saiba como o Edge Protect pode reforçar sua estratégia de segurança, agregando mais valor e lucratividade em seu portfólio: